网络安全实训

文章版本1.1

更好的阅读地址:

- dayi的小键盘:https://type.dayiyi.top/index.php/archives/308/

- cnblogs:https://www.cnblogs.com/rabbit-dayi/articles/17925183.html

项目背景

某企业购买了防火墙设备,现需要进行企业网络建设,考虑到安全性,要求实现权限最小化,所有非必要端口和业务不可以对外开放。

项目目标

- 一、掌握AF的部署配置,理解AF作为网关出口部署的原理。

- 二、掌握AF的终端下载防御配置方法,理解终端下载防护的应用场景。

- 三、掌握AF的终端僵尸网络防御配置方法,理解终端僵尸网络防护的应用场景。通过AF捕获恶意链接数据包,分析外联过程 。

- 四、掌握AF防止DDOS攻击外网的配置方法,理解防止DDOS攻击外网的应用场景。通过AF捕获DOS攻击数据包,分析SYN Flood攻击过程 。

- 五、掌握AF的服务器漏洞攻击防护功能及策略配置。理解WAF防御Web攻击的技术原理,掌握AF的WAF功能及策略配置。通过AF捕获SQL注入攻击数据包,分析SQL注入攻击过程 。

网络拓扑

外网区域:202.96.137.2/24 -> 202.96.137.1 -> SNAT 到租户区域外,这里的IP地址是172.16开头的

网络安全实训任务要求

准备?

- 登录后找到拓扑

- 一样的就可以 (你看这里就多个机子)

需要的拓扑图:

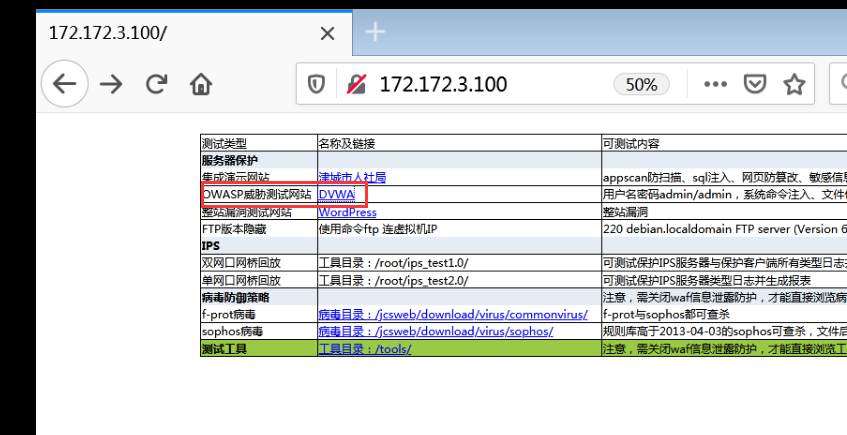

IP相关信息

实际上172.172.0.0/16 也是公网IP段

内网机器:172.172.4.10/24

内网服务器: 172.172.3.100/24

不知道为什么分的号有所区别,不同的号有不同的AF版本,最后的章节里有老板AF的信息。目前看,四班的号似乎只有scsa19、scsa16 的号是新系统,剩下老板的AF比较多。

任务1

1.1、防火墙做出口网关使用,需要代理内网用户和服务器网段上网进行互联网访问,要求在防火墙上划分区域分别为互联网区域和内网区域和服务器区域,内网PC和服务器访问互联网方向无限制。(配置截图,互联网访问成功截图)

- 创建3个区域

- 互联网区域

- 服务器区域

内网区域

都是三层的哦,是有IP的。

然后分配端口:

- 配置三个接口

端口分配eth3 ,外网出口

这个端口将会作为外网出口,这也就是外网区域。

eth3 -> 路由器,外网出口

这里允许Ping。

端口分配eth2 服务器区域

也作为服务器网关的出口IP

- IP:

172.172.3.254/24

服务器的网络将会从这里出来。

端口分配eth1 内网区域网关

这里作为PC网关、内网区域的网关。

- IP:

172.172.4.254/24

然后尝试ping一下,确保可以通

ping之前记得先把服务器IP和PC的IP配好。

服务器IP配置可以通过这个命令:

sudo ip addr add 172.172.3.100/24 dev eth0

sudo ifdown eth0 && sudo ifup eth0界面位置:系统->分析工具

输入下面的内容即可ping通。

ping 202.96.137.1

# CTRL+C 可以停止

# ping 服务器

ping 172.172.3.100

# ping PC

ping 172.172.4.10能通即可。

ping网关:

ping内网:

配置路由

这里配置AF的出口路由,也就是路由表,可以配置到外网:静态路由(网络,然后路由)

- 添加默认网关即可:

0.0.0.0/0 via 202.96.137.1

配置策略

配置防火墙策略,允许相关区域上网。

界面位置:策略->访问控制

简单全通策略

基本的全通,简单粗暴。允许所有区域相互访问。

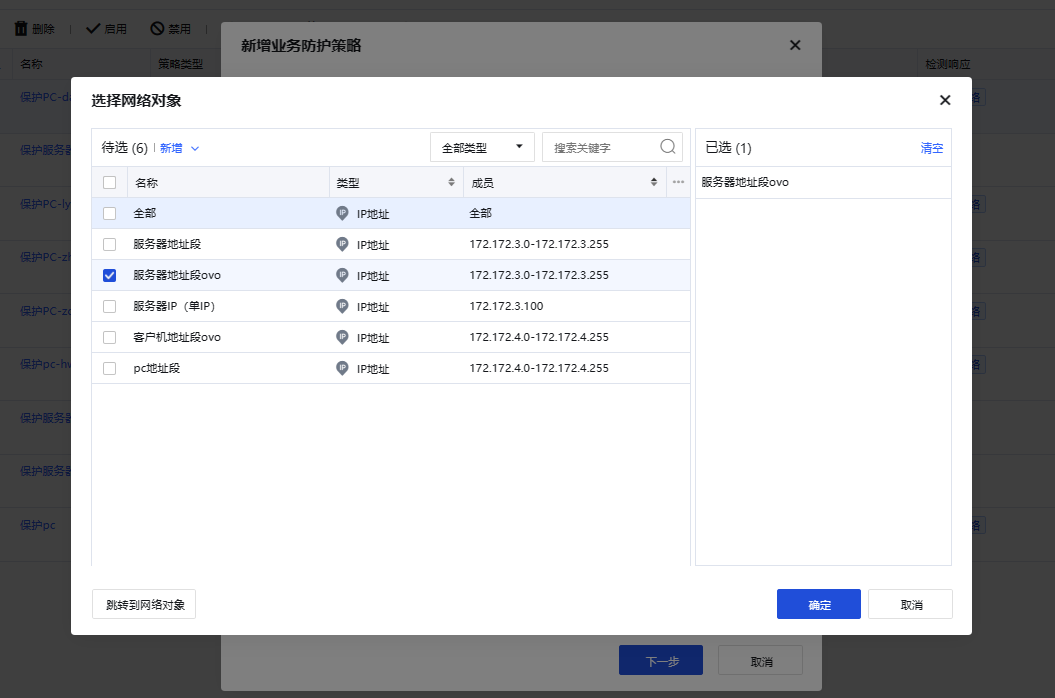

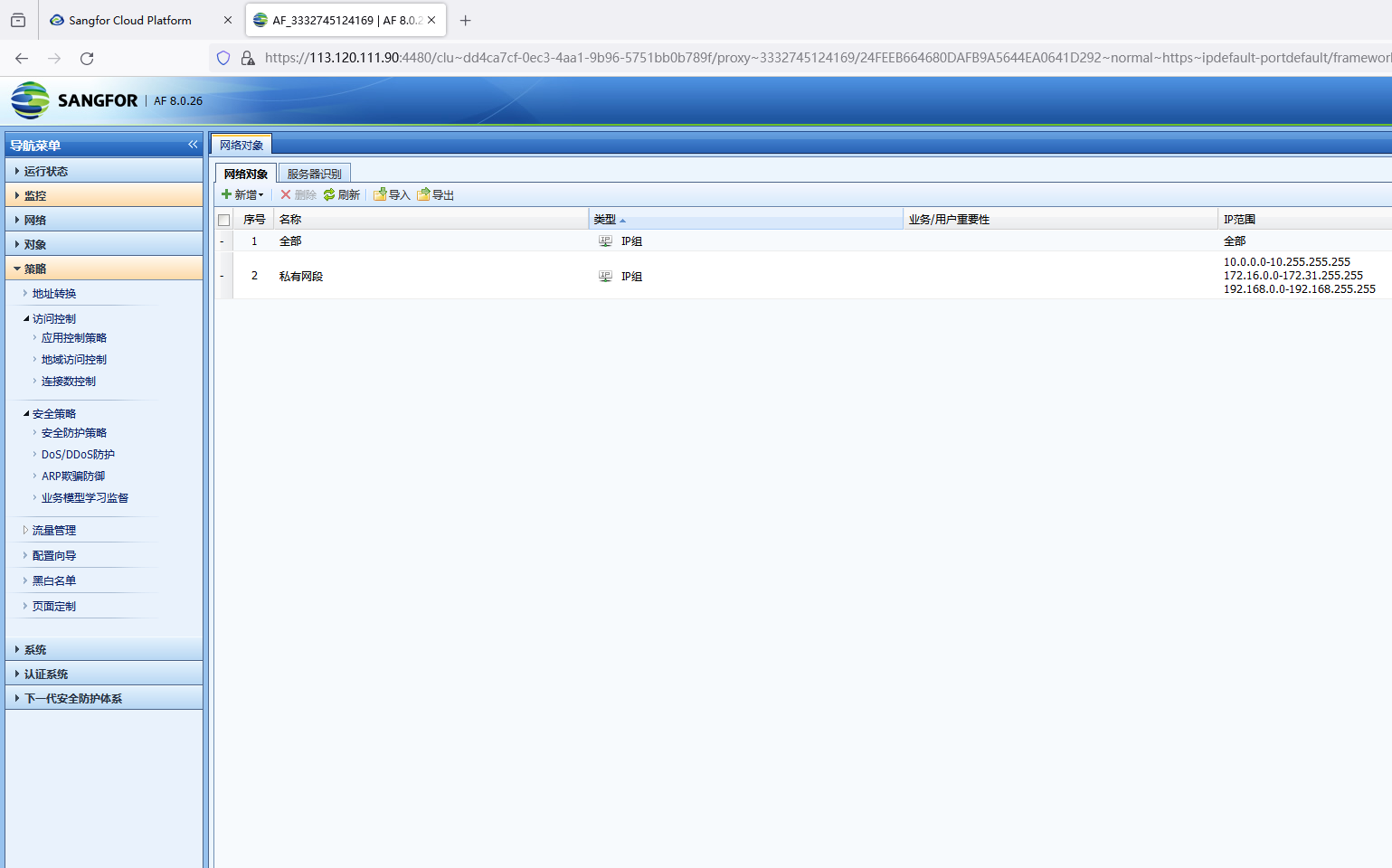

新建地址段

服务器地址段和客户机地址段

新建地址段:

普通策略

配置不同区域不同的上网策略

- 内网和服务器:

- 源: pc地址、服务器地址

目的地址:any

pc、服务器 区域可以访问任意区域,但是仅可以访问PC地址、服务器地址的IP段。

- 内网上网:

- 源: pc地址

- 目的区域:互联网区域

- 可以让内网正常上网。

- 服务器上网

- 源: 服务器区域

- 目的区域:互联网区域

- 可以让服务器区域正常上网。

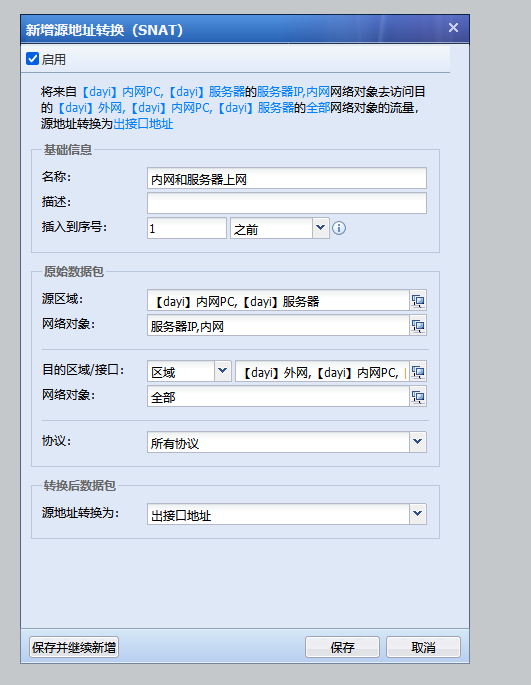

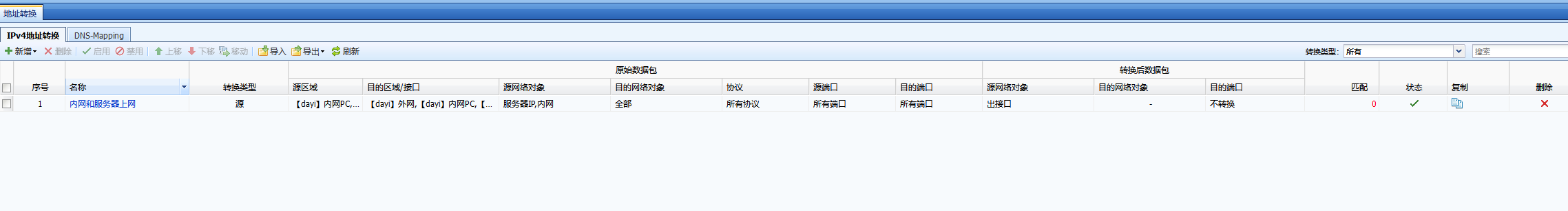

配置地址转换NAT

也就是SNAT 源地址转换

- 地址转换1

配置NAT,转换后的数据包为出接口地址

- 配置策略

- 让服务器和内网区域,允许访问外网。

- 禁用的忽略即可。(因为一起用的人有点多)

测试是否可以正常上网

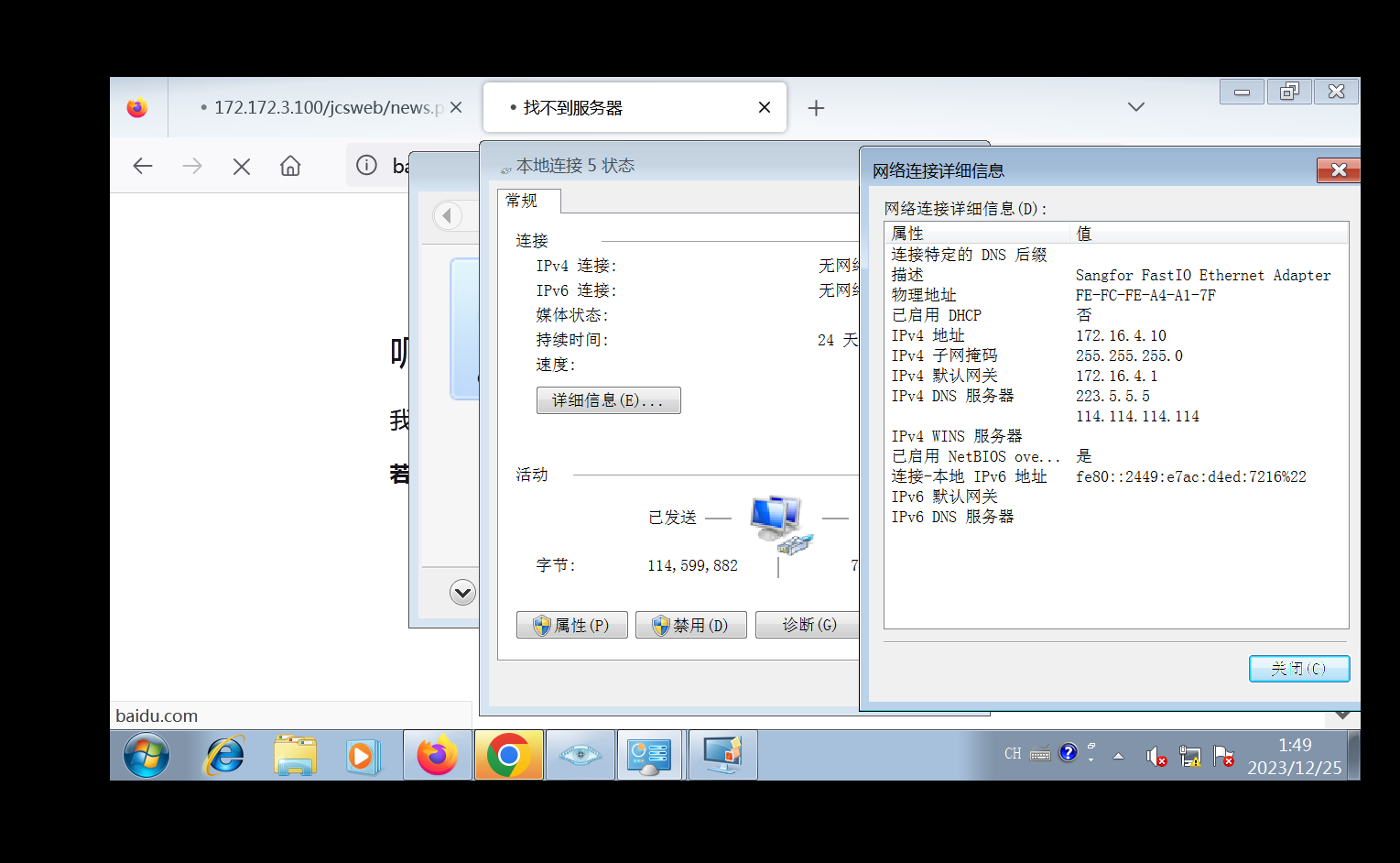

PC测试

- 打开控制台

控制台确实挺难进入的。

- 配置IP

172.172.4.10/24

- 尝试上网

可以正常上网。

- 访问服务器

服务器测试

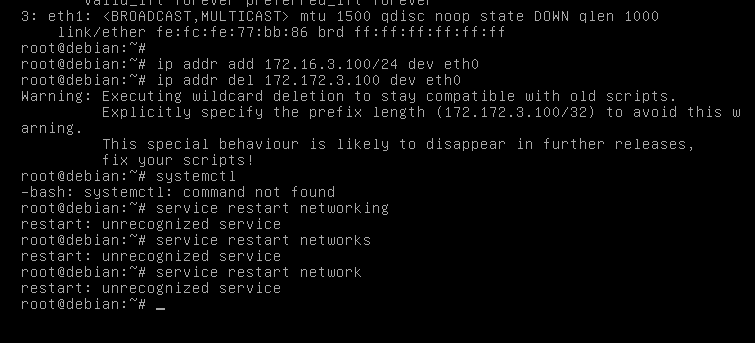

1. 配置IP

为了配置服务器的IP地址,请按照以下步骤操作:

sudo ip addr add 172.16.3.100/24 dev eth0

sudo ifdown eth0 && sudo ifup eth02. 访问互联网

确保服务器能够正常访问互联网。

1.2、互联网测试:互联网测试PC机可以通过访问防火墙的映射端口8080,访问到内网WEB服务器的80端口服务。(配置截图、访问成功截图)

PC机可以通过访问防火墙的映射端口8080,访问到内网WEB服务器的80端口服务。需要配置防火墙和进行一些测试。

AF配置目的地址转换

也叫端口映射和虚拟服务器

- 界面位置:在地址转换配置界面

- 配置内容:

202.96.137.2:8080转换到172.172.3.100:80

以下是相关配置和说明:

配置截图:

地址组配置:

这里不需要配置地址组,服务器的单IP已新建一个地址组。

注意是目的地址转换。

尝试访问

配置完毕后,应能够通过公网IP的8080端口访问内网的HTTP服务,对应到80端口的服务器。

访问截图:

问题诊断

目前,8080端口无法打开。

这个机子的IP不像是云服务器的IP,更像是家庭宽带,不过访问的话可以在外网区域进行添加机器访问。

113.120.111.90

任务2

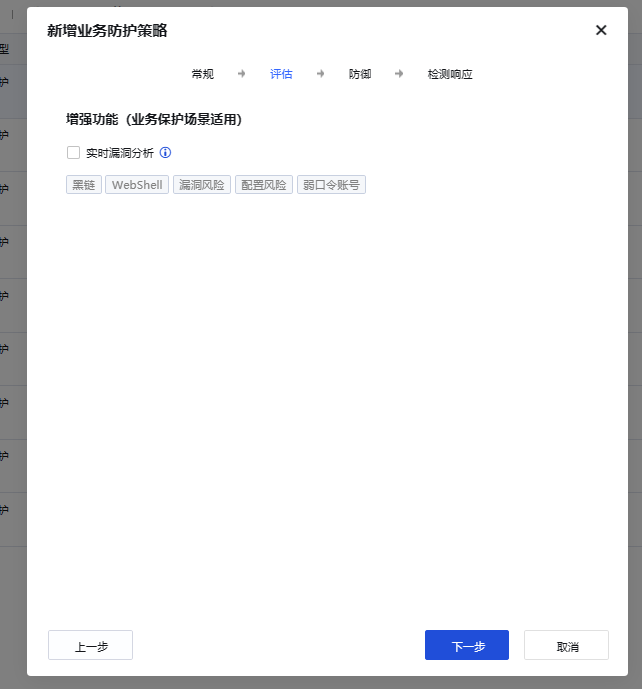

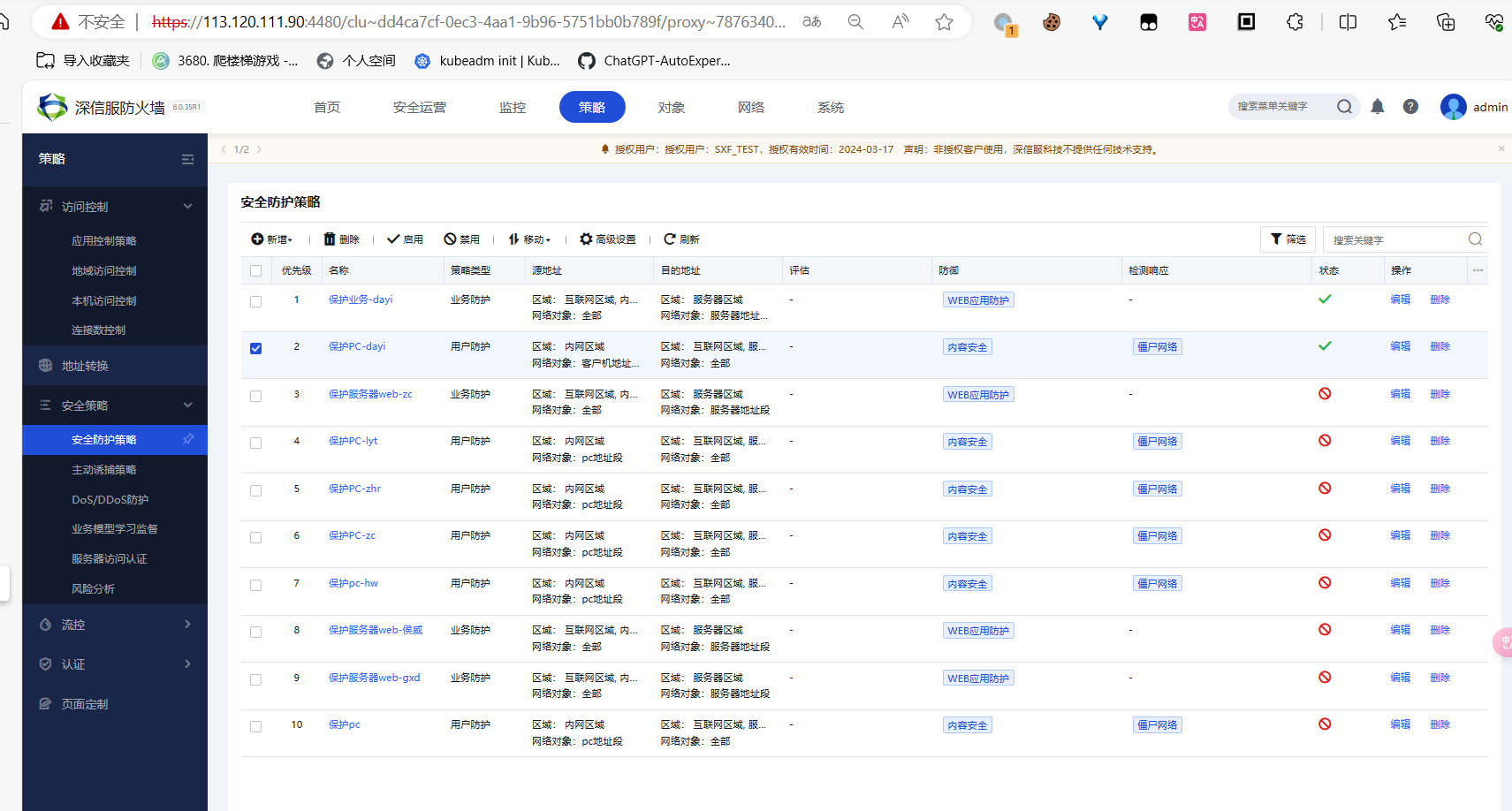

2.1 为保障内网终端安全,需要开启针对内网PC网段的对应的僵尸网络防护、防止下载病毒文件的安全策略,确保终端的安全性。(配置截图)

为保障内网终端安全,需开启以下安全策略:

添加僵尸网络策略:此策略有助于防止内网PC网段加入僵尸网络。

添加非法网站检测策略:此策略用于防止内网用户访问非法网站,避免下载病毒文件。

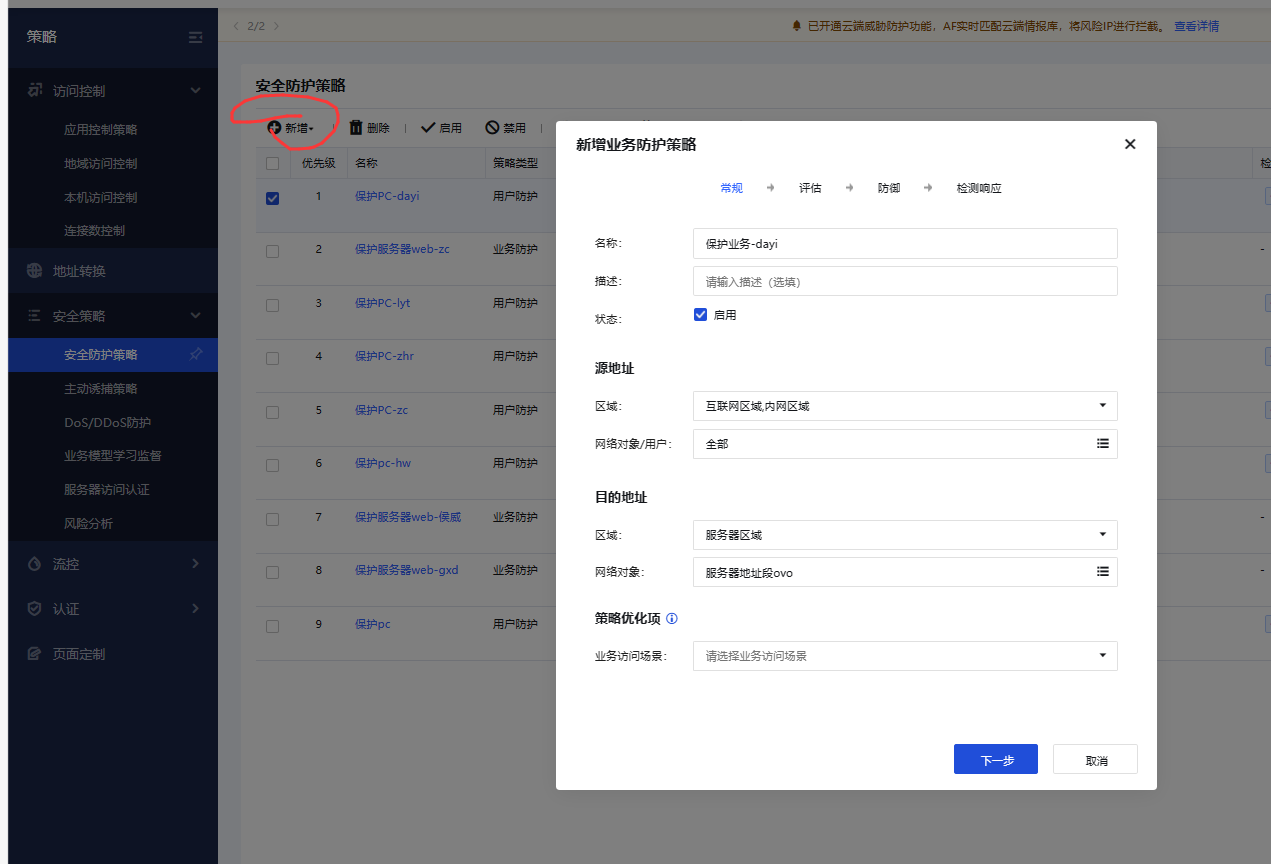

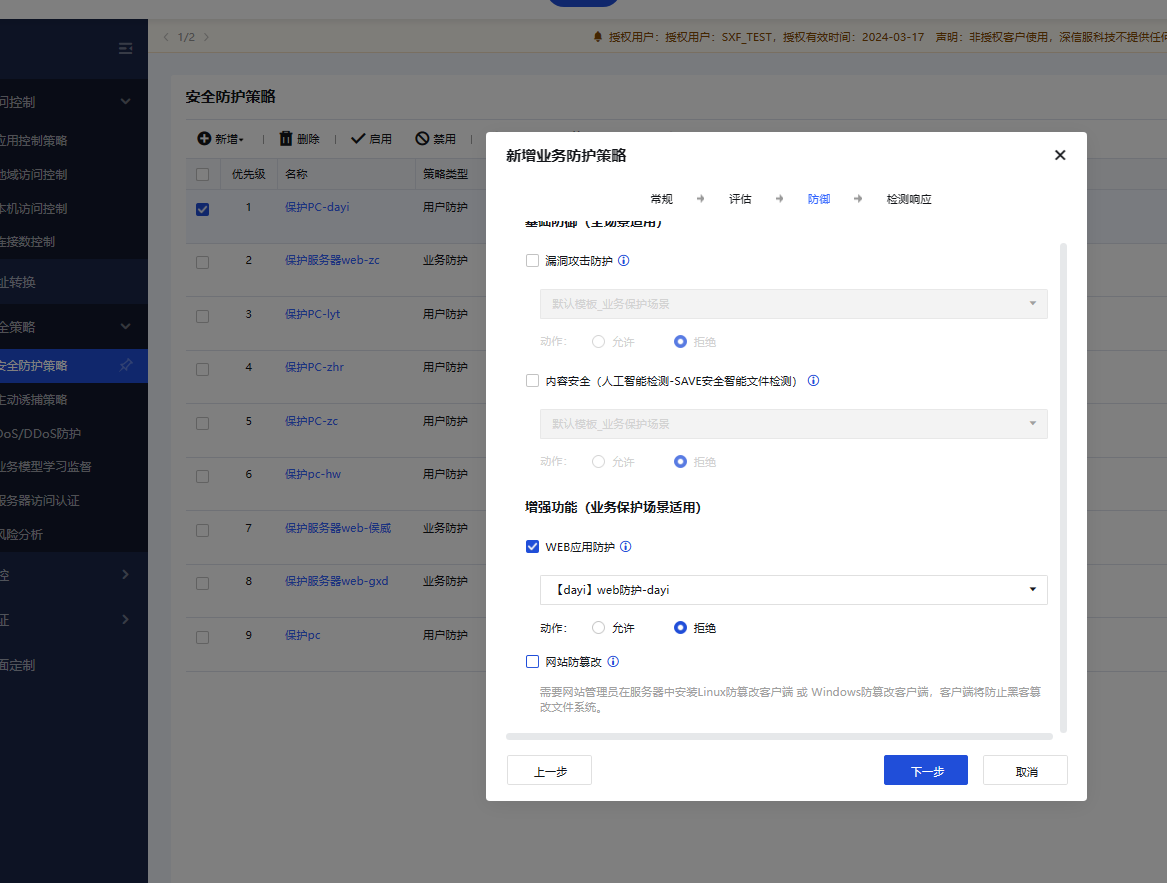

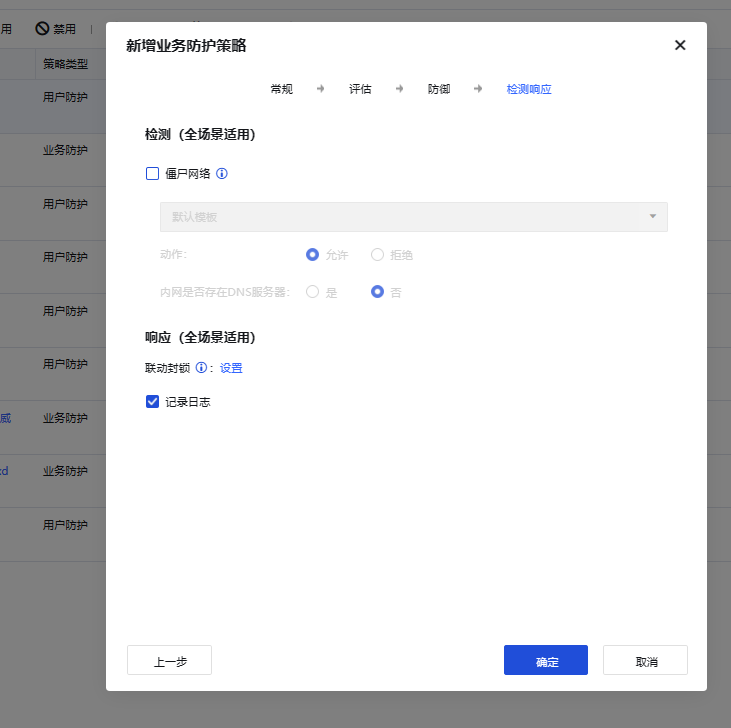

安全策略配置

新建安全策略,以确保终端的安全性。

服务器IP段配置:针对服务器IP段进行安全设置。

防护策略配置:设置具体的安全策略以保护内网。

暂时禁用其他人策略:在配置期间,可以暂时禁用其他人的策略,以避免干扰。配置完成后,记得将其改回。

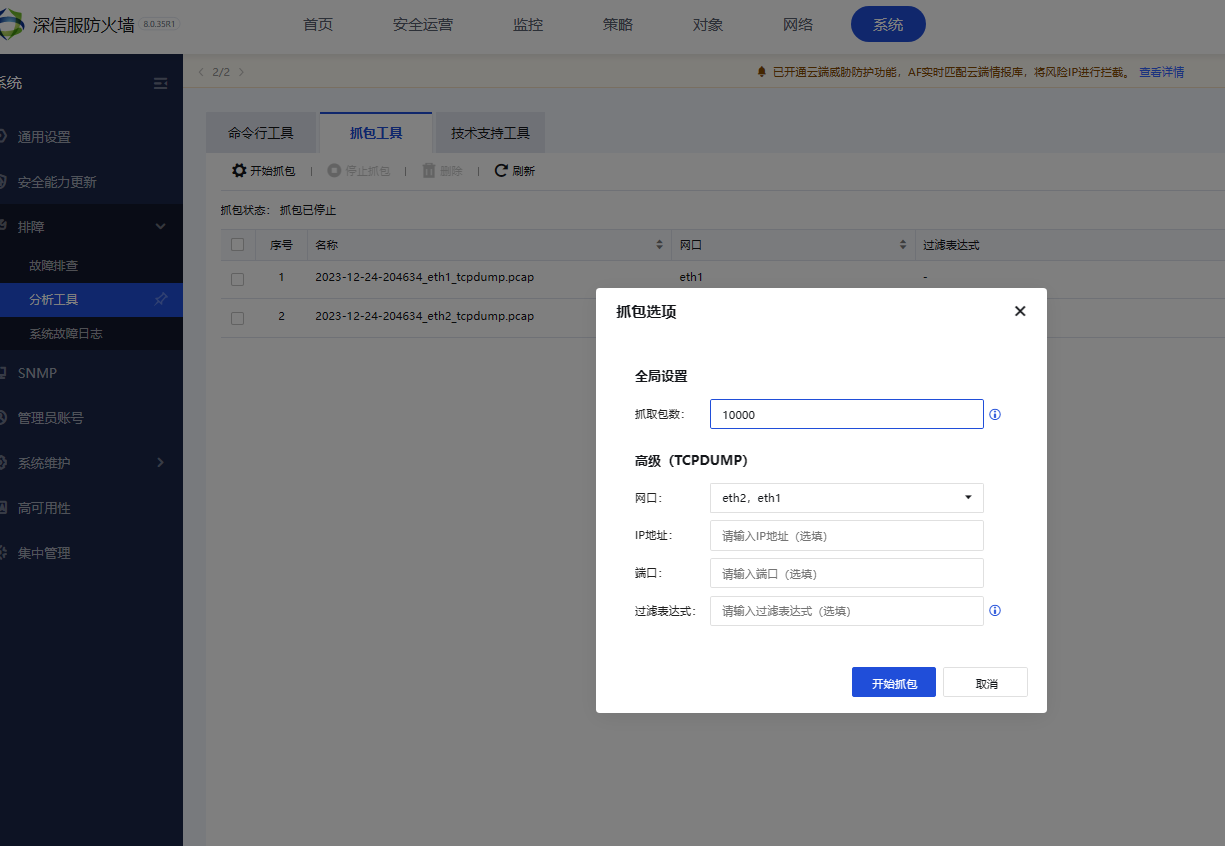

2.2 分别在AF内网PC口和外网口抓包,分析查看恶意域名访问拦截过程

在AF内网PC口和外网口进行抓包操作,分析查看恶意域名访问拦截过程。

1. 抓包过程

进行抓包时,动作需迅速以捕捉相关数据。

2. Windows尝试访问

Windows终端尝试访问恶意域名,发现无法访问,显示访问已被拦截。

3. 抓包结果分析

抓包结果显示恶意访问被成功拦截。

4. 数据包分析

数据包 eth1:

数据包 eth3:

5. 日志查看

日志显示相关恶意访问已经被AF系统过滤掉。

这里已经被成功过滤啦!

任务3

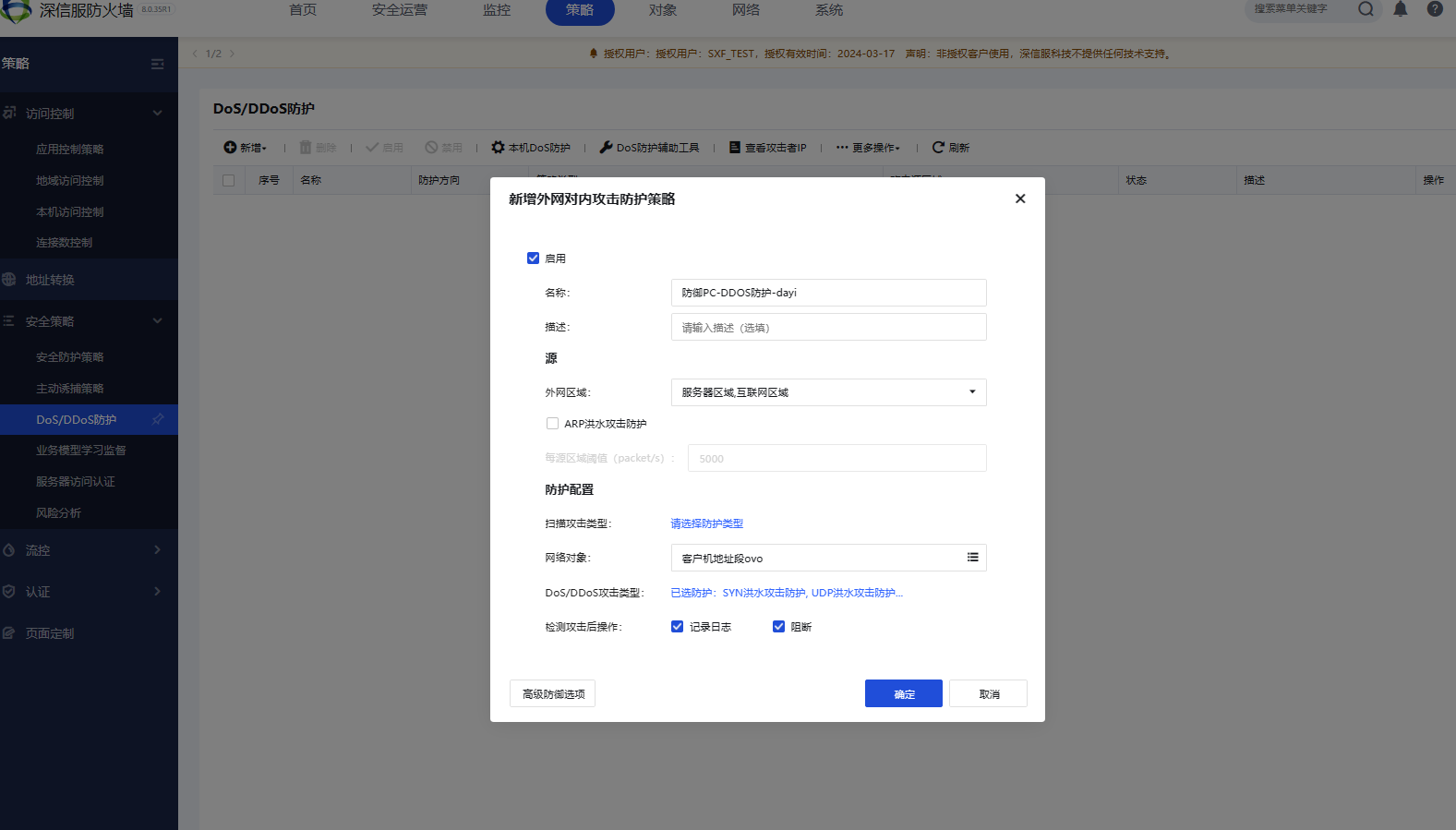

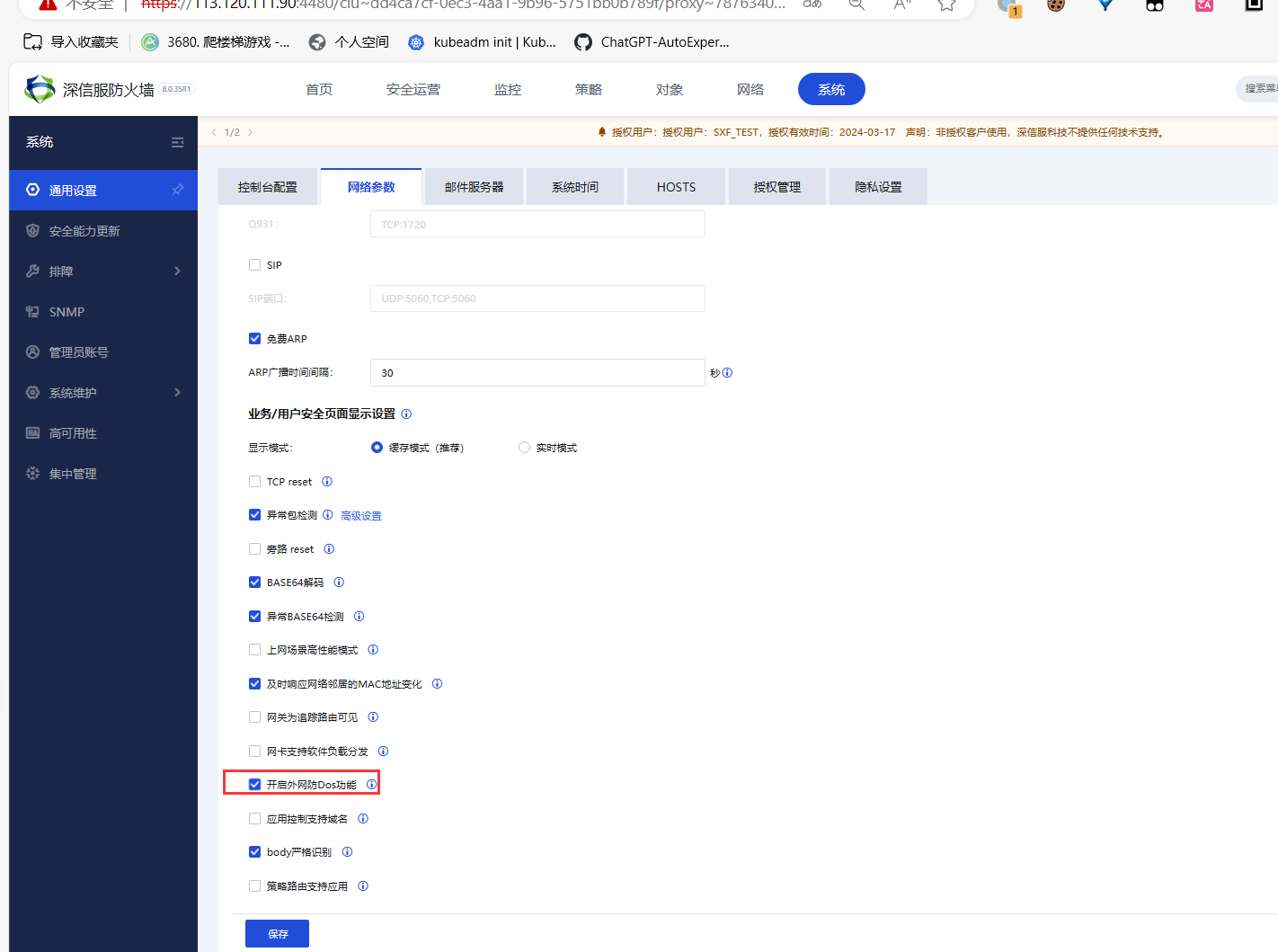

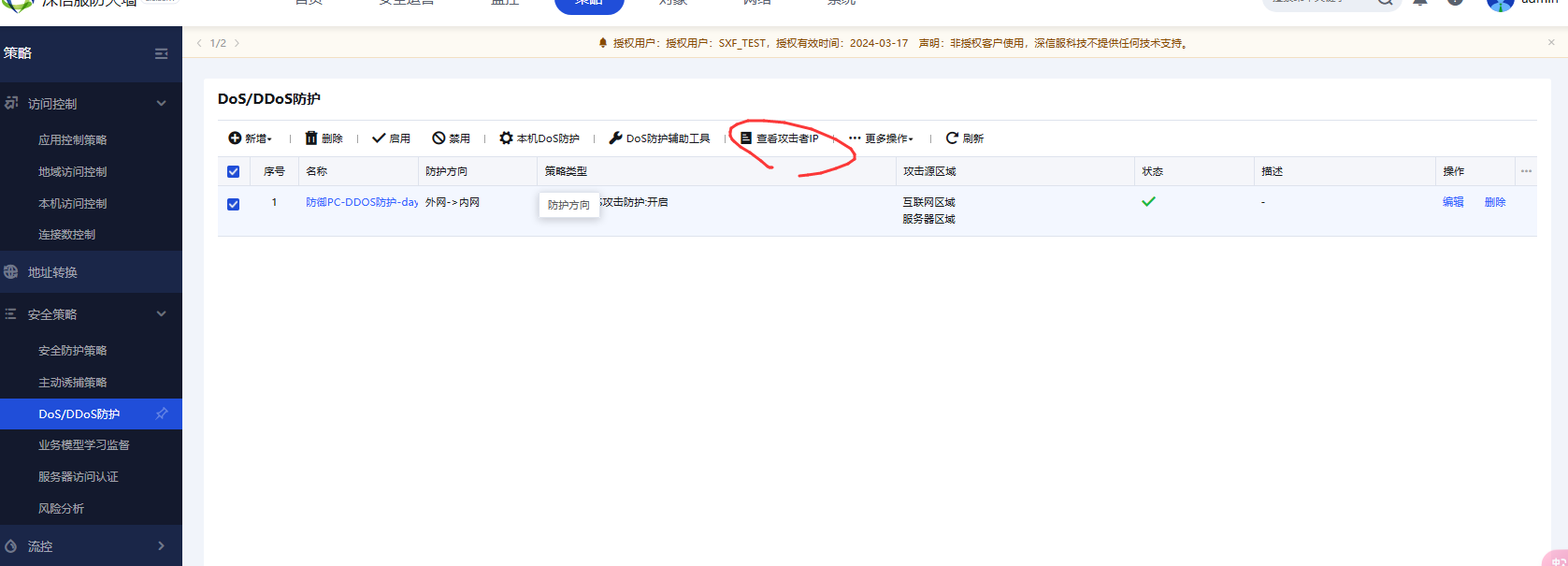

3.1.为保障内网PC的DOS安全,防止服务器区域和互联网区域攻击PC,需要开启针对内网PC网段的对应的DOS安全策略。(配置截图,攻击拦截截图)

- 新增策略组

- 开启

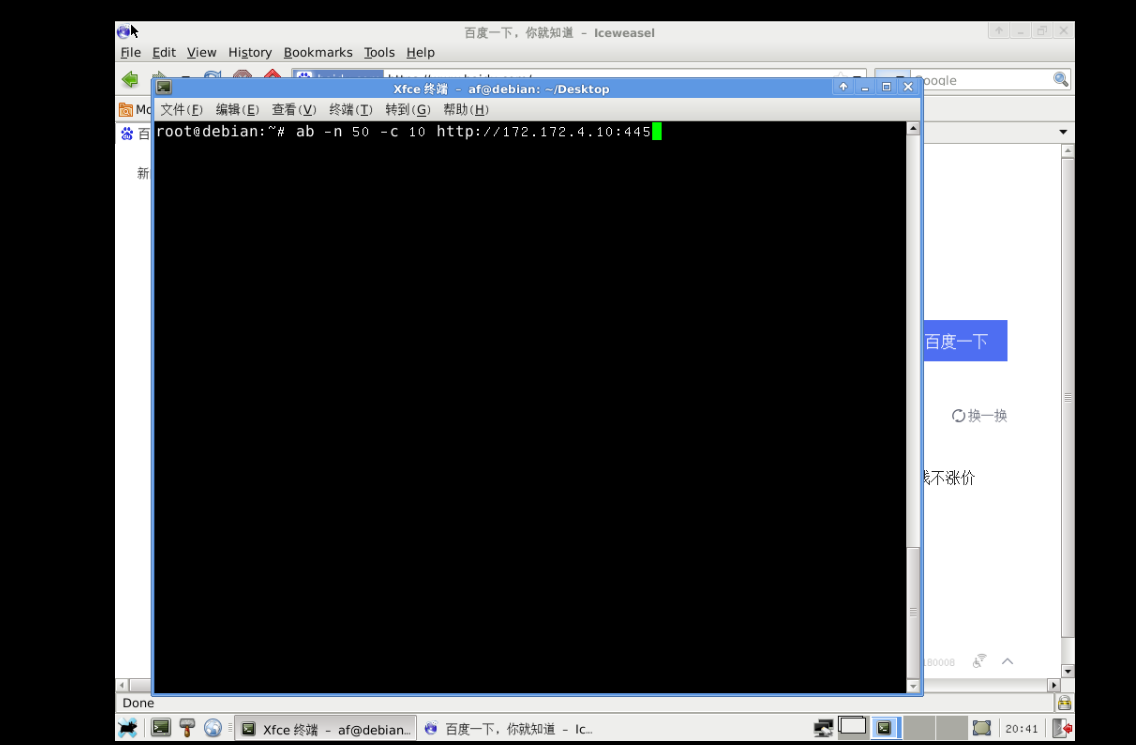

3.2. 分别在AF内网PC口和服务器口抓包,分析查看SYN Flood攻击访问拦截过程

为模拟SYN Flood攻击,使用服务器对PC机发起攻击。

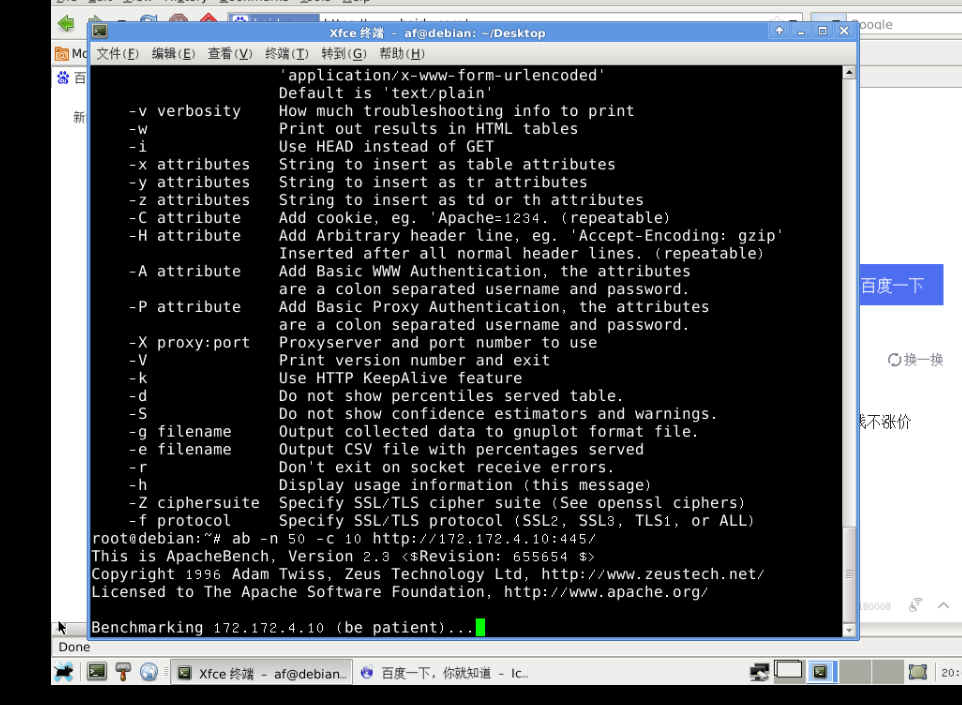

准备命令

- 用服务器打PC机

# 打SMB端口

ab -n 50 -c 10 http://172.172.4.10:445/

#先不要回车

开打

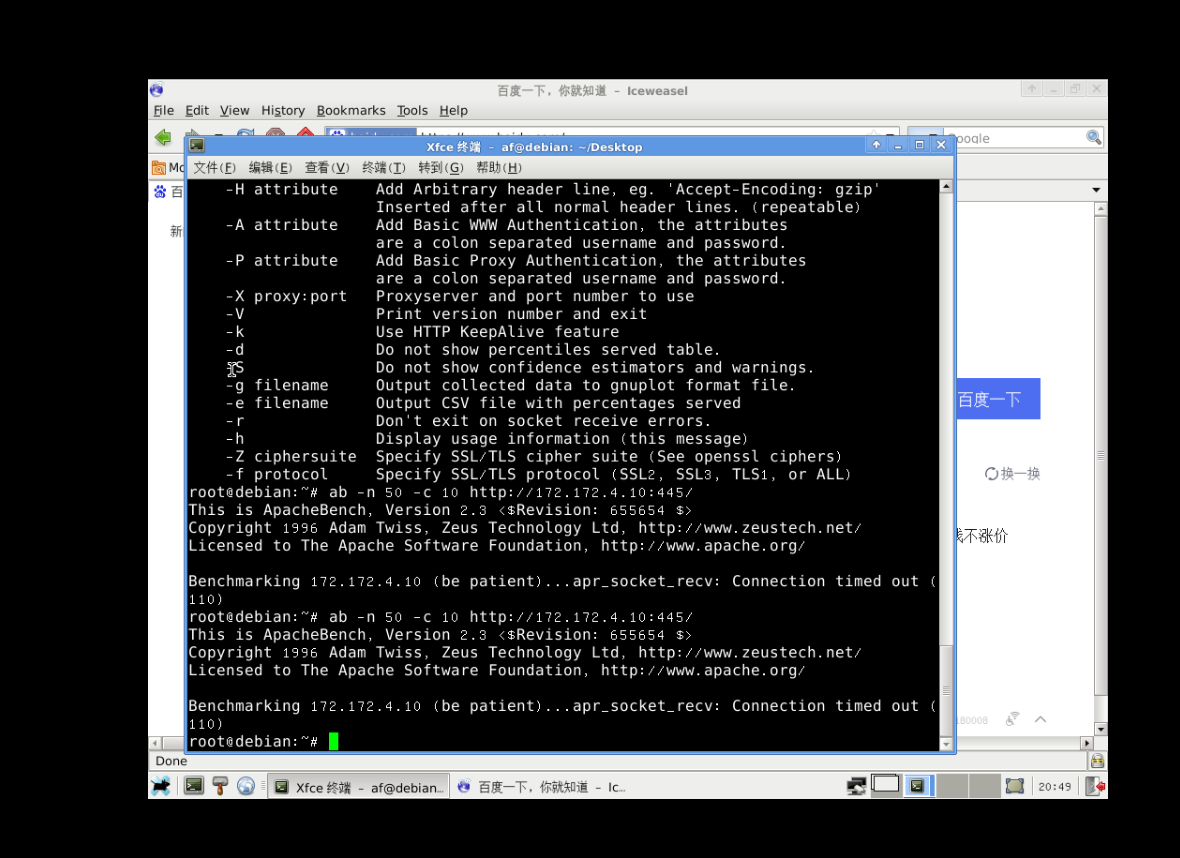

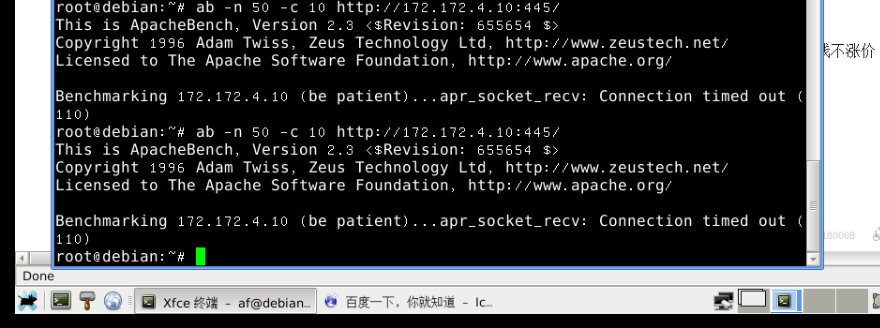

回车,执行命令,开始SYN Flood攻击。

过一会就好啦,过一会攻击完成,查看捕获的包。

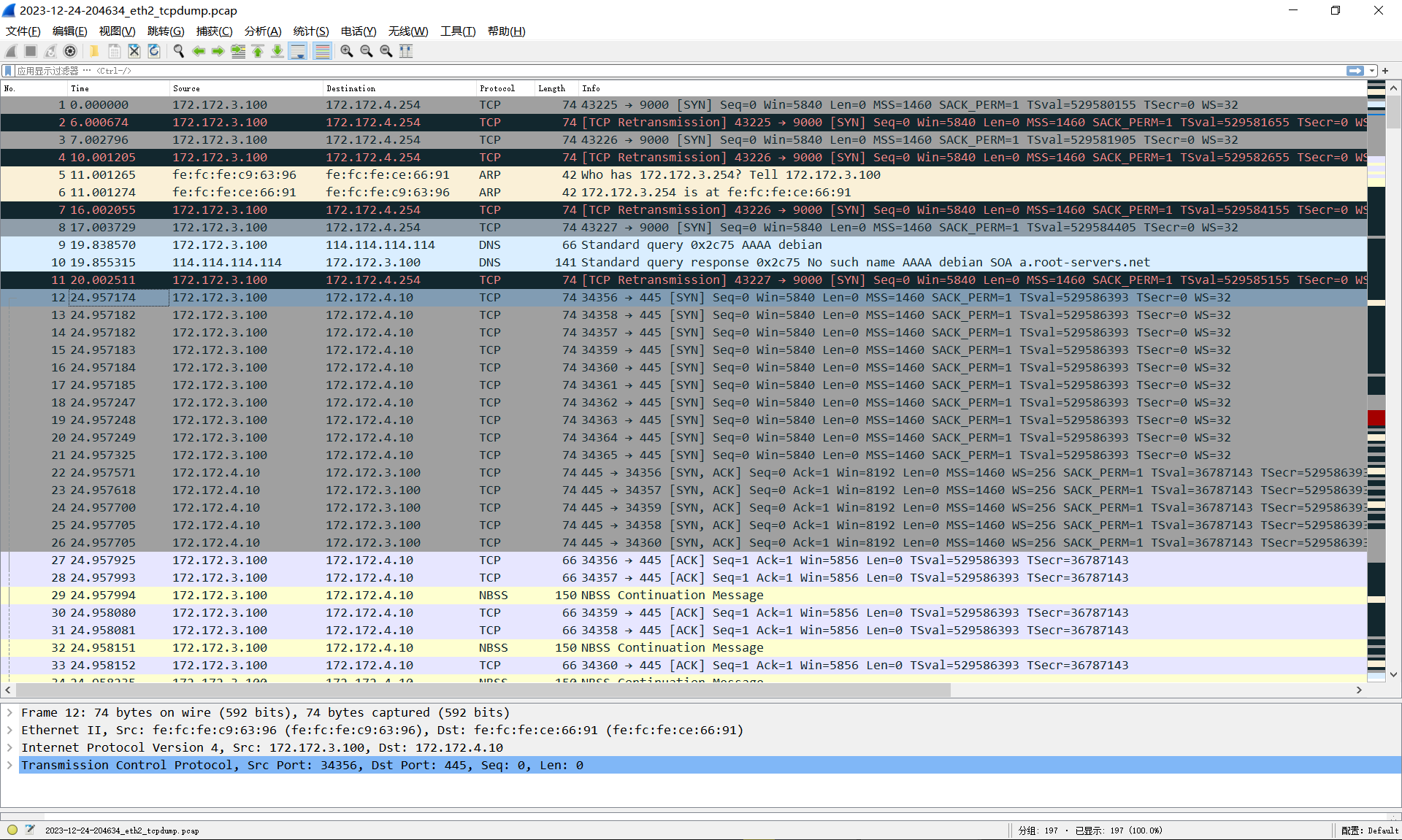

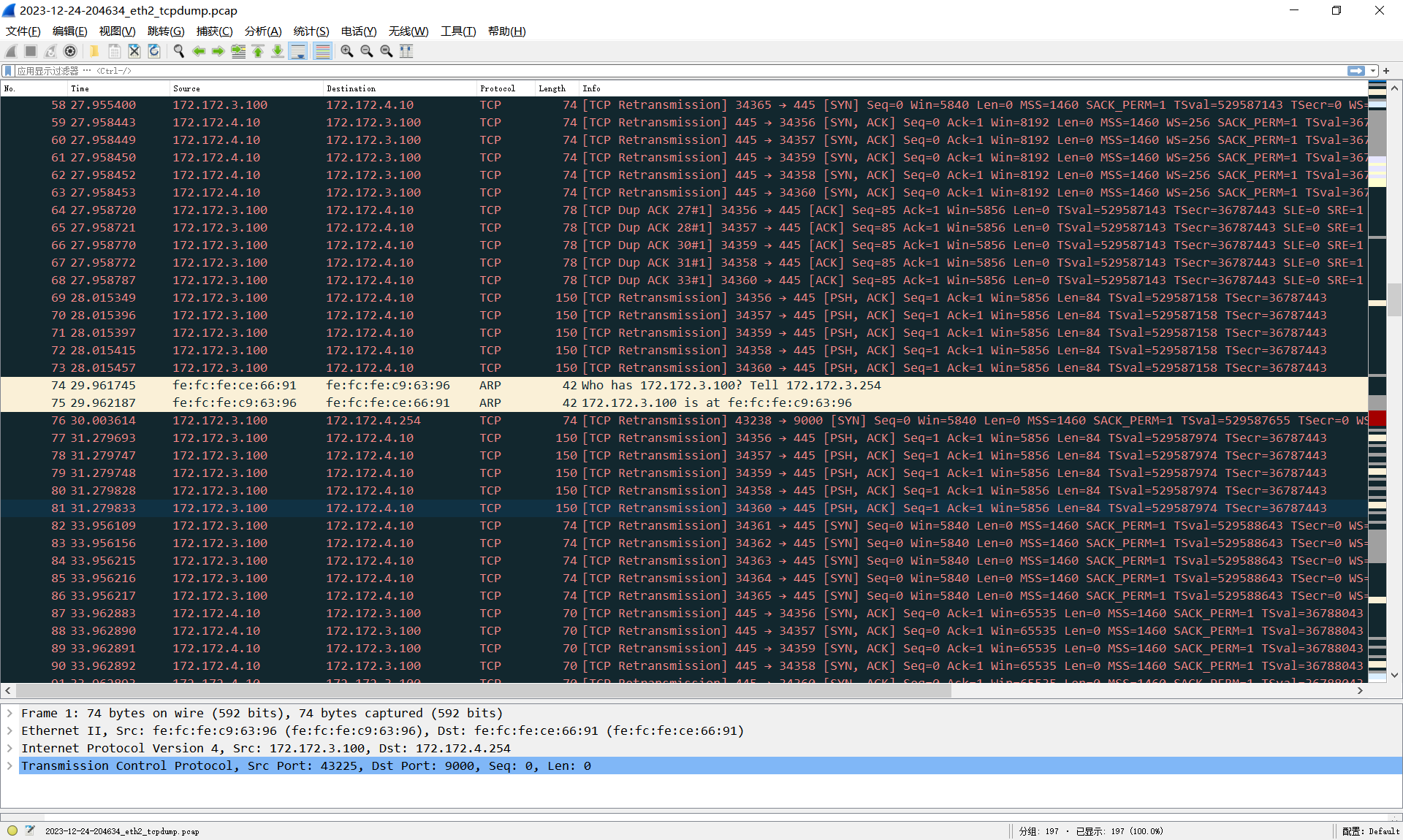

eth2 的包

抓包结果显示,eth2接口捕捉到大量数据包。

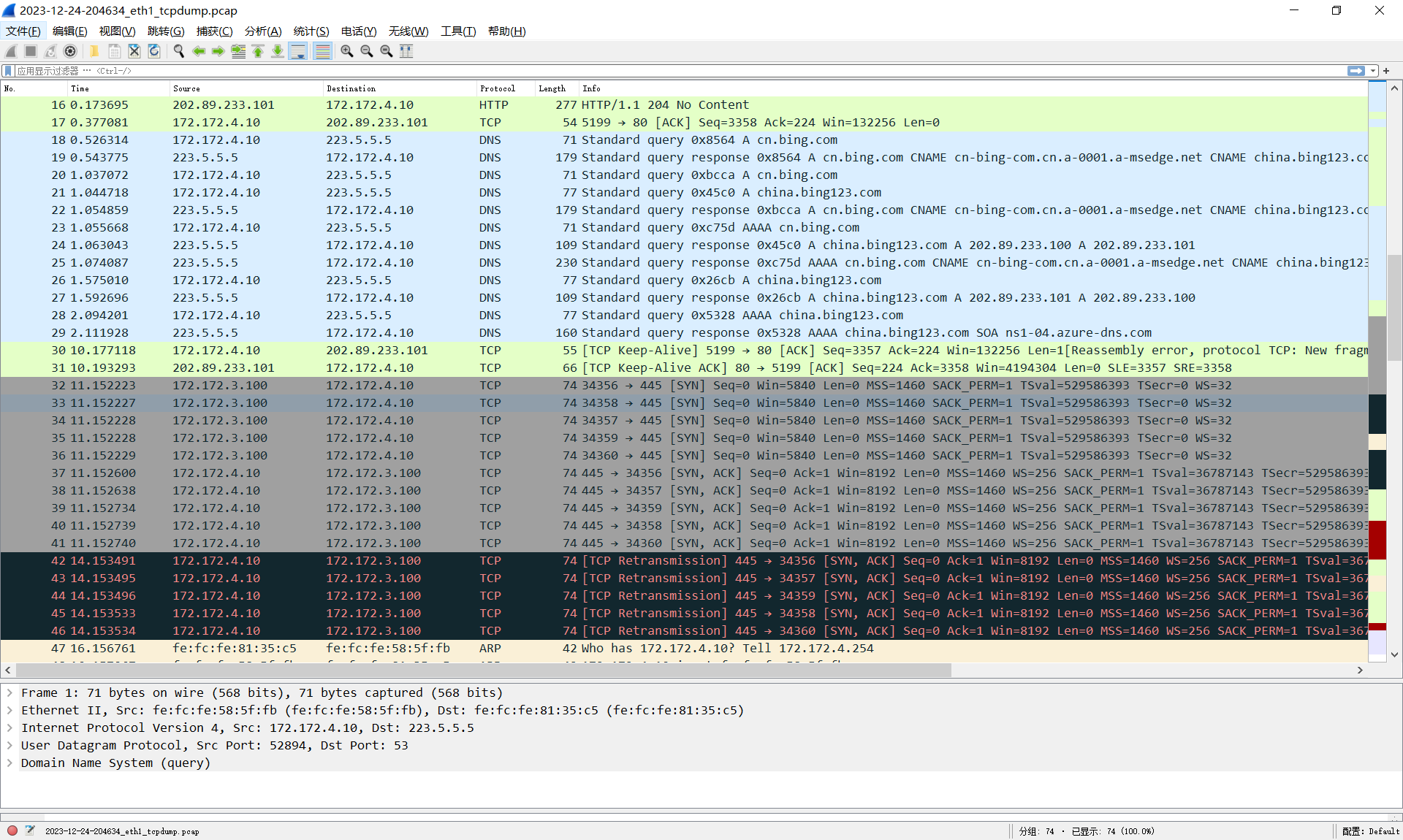

eth1的包

会发现少了一些包,被防火墙拦截了一些包。

平台显示

平台显示记录了SYN Flood攻击的拦截过程。

拦截过程:

- 防火墙检测到超过阈值的SYN TCP握手包。

- 过滤并且对相关主机进行控制。

可以看出AF系统有效地识别并拦截了大规模的SYN Flood攻击,保护了内网环境不受该类型攻击的影响。

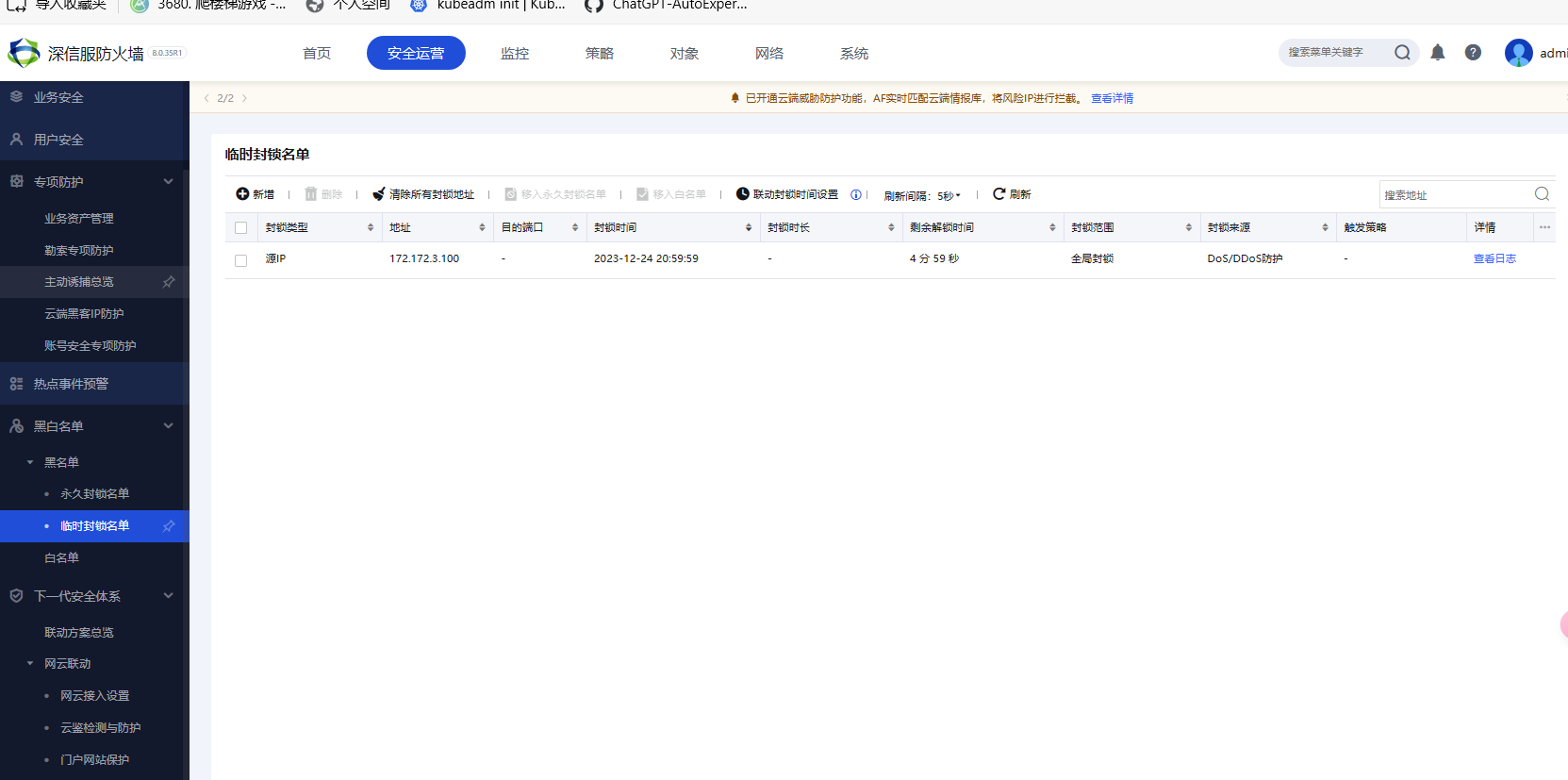

任务4

4.1.为保障内网WEB应用安全,防止互联网区域和PC区域攻击WEB应用,需要开启针对服务器网段的对应的安全策略,确保WEB应用的安全性。(配置截图,攻击拦截截图)

先把PC从黑名单里拉出来

移除PC机从黑名单

首先将PC机从黑名单中移除,以确保其能正常访问网络。

添加策略

添加安全策略

配置针对服务器网段的安全策略,确保WEB应用的安全性。

只开WEB防护

只记录日志

策略信息:

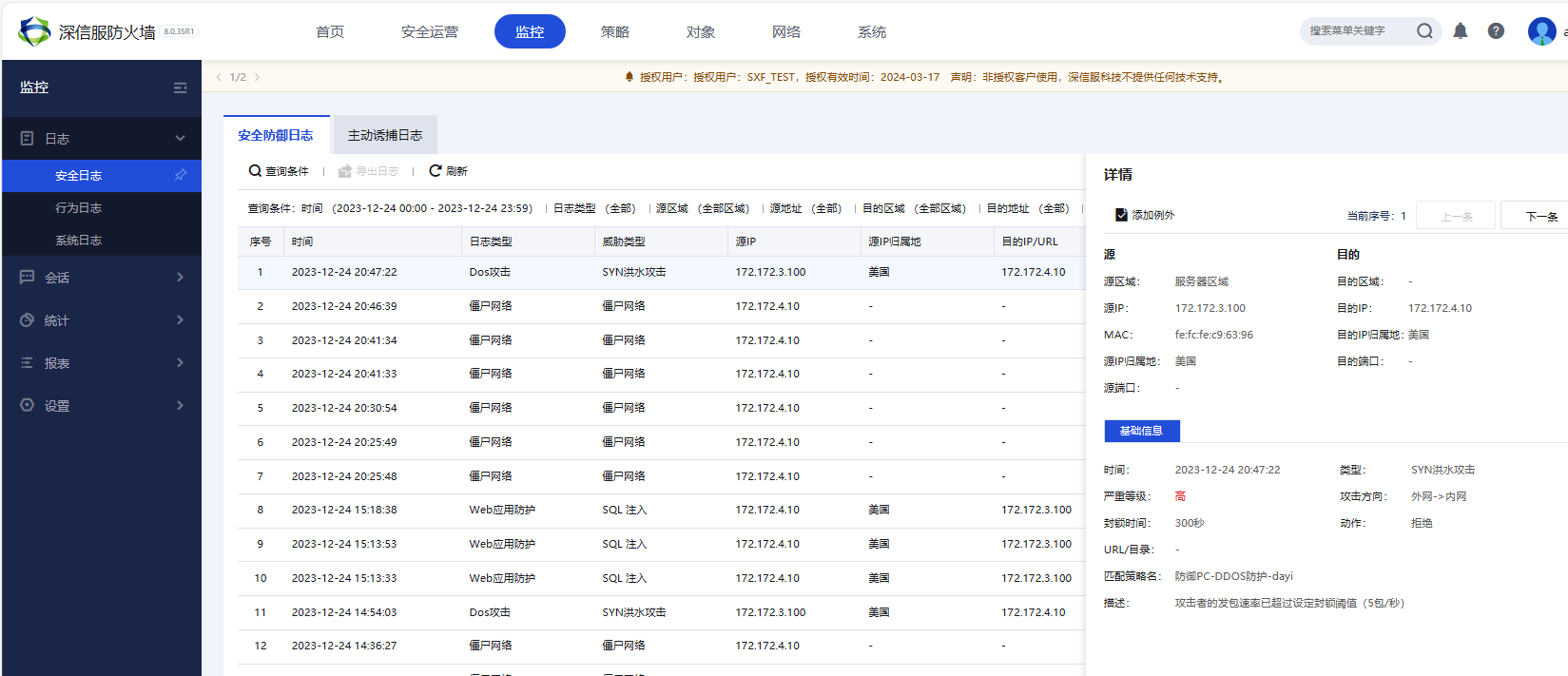

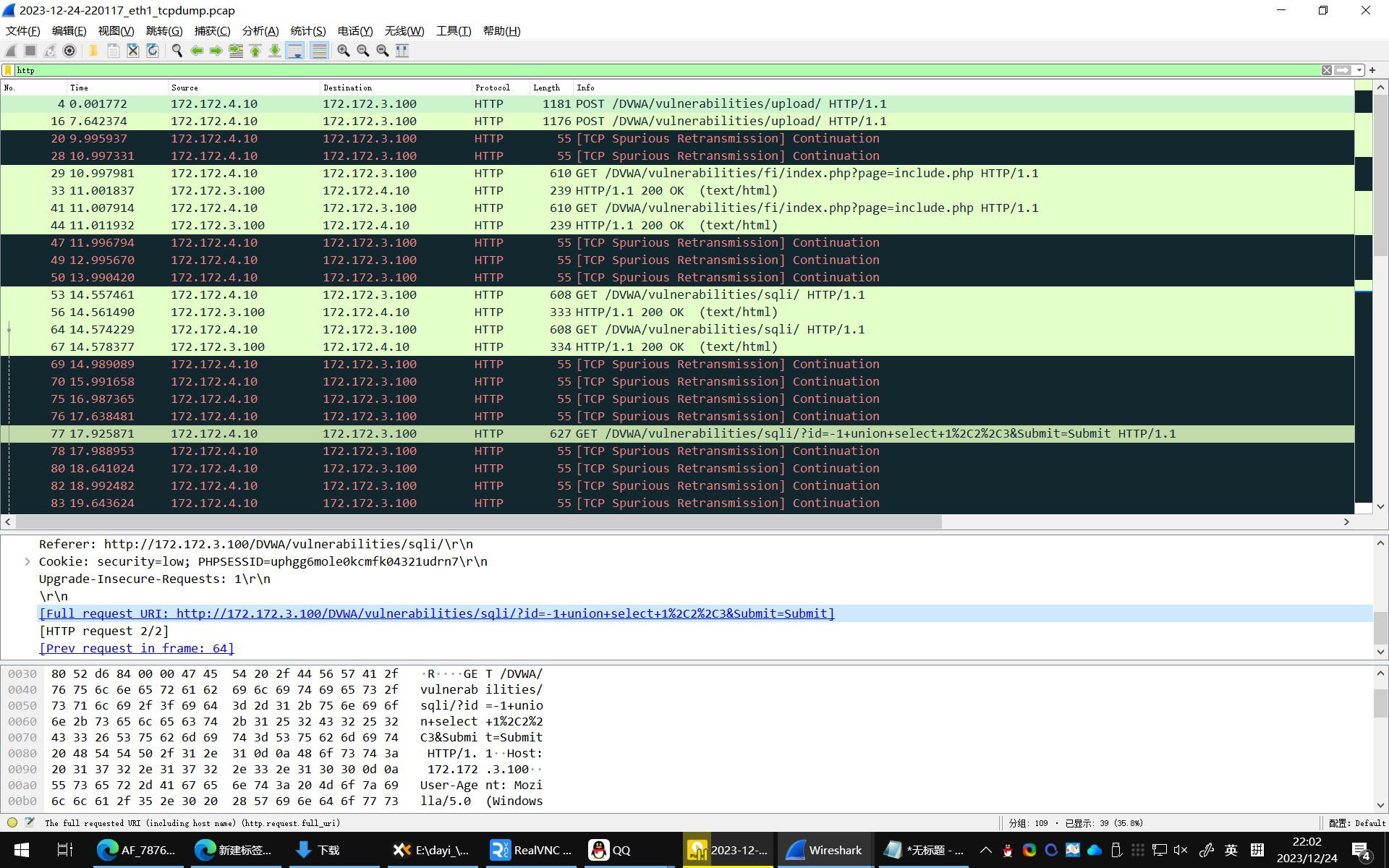

4.2. 分别在AF内网PC口和服务器口抓包,分析查看SQL注入攻击访问拦截过程

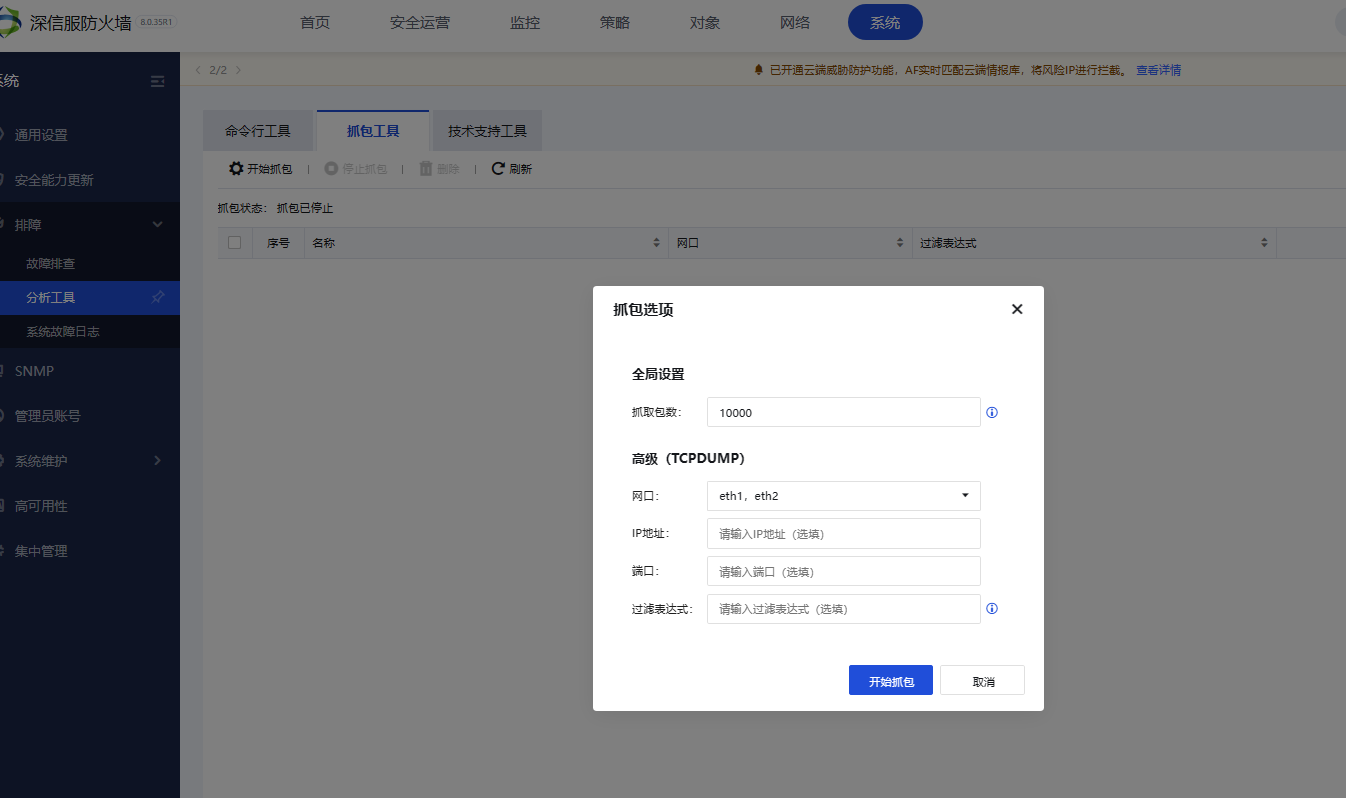

准备抓包

准备抓包

准备抓包过程,以监测网络活动。

先准备着:

登录平台

使用用户名gordonb和密码abc123登录平台,执行SQL注入攻击测试。

用户名gordonb

密码abc123

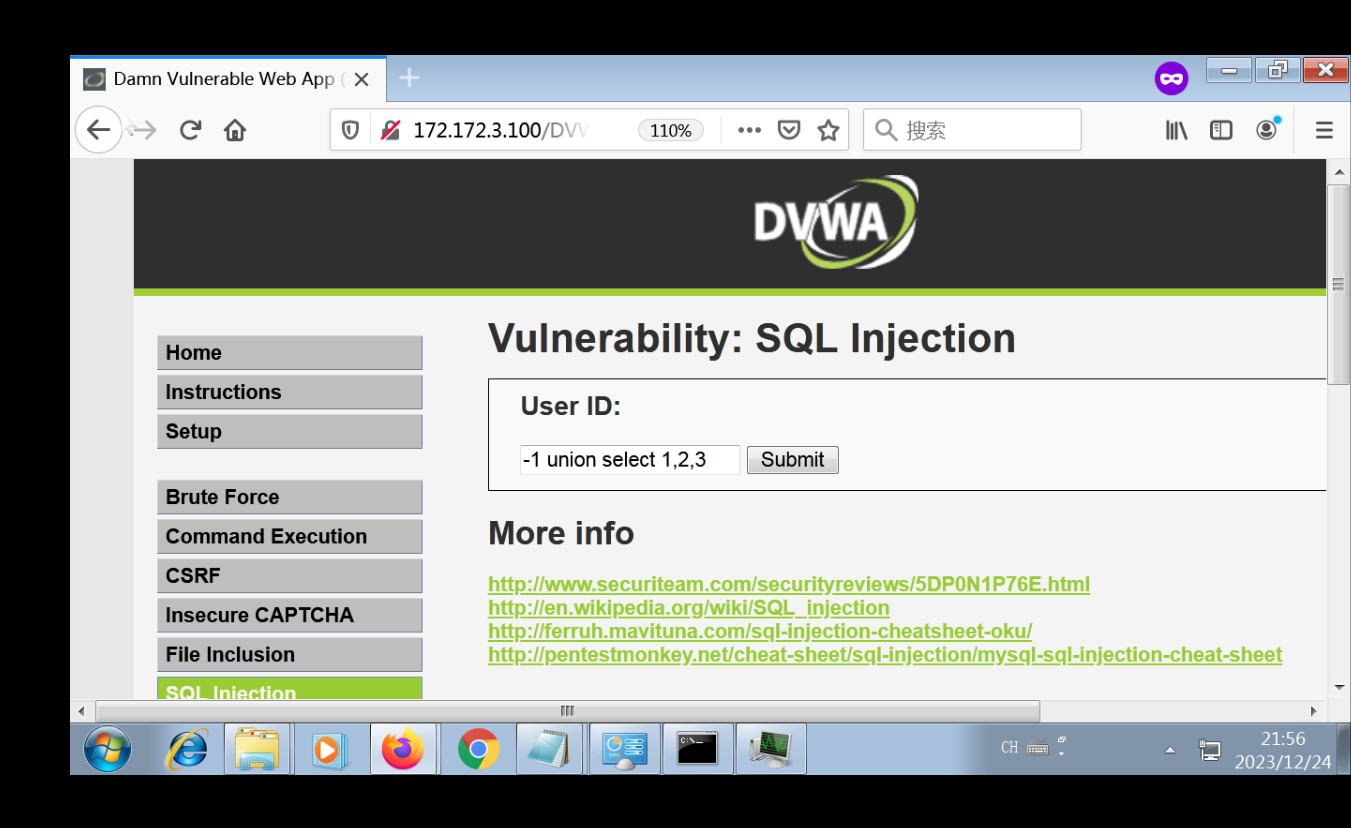

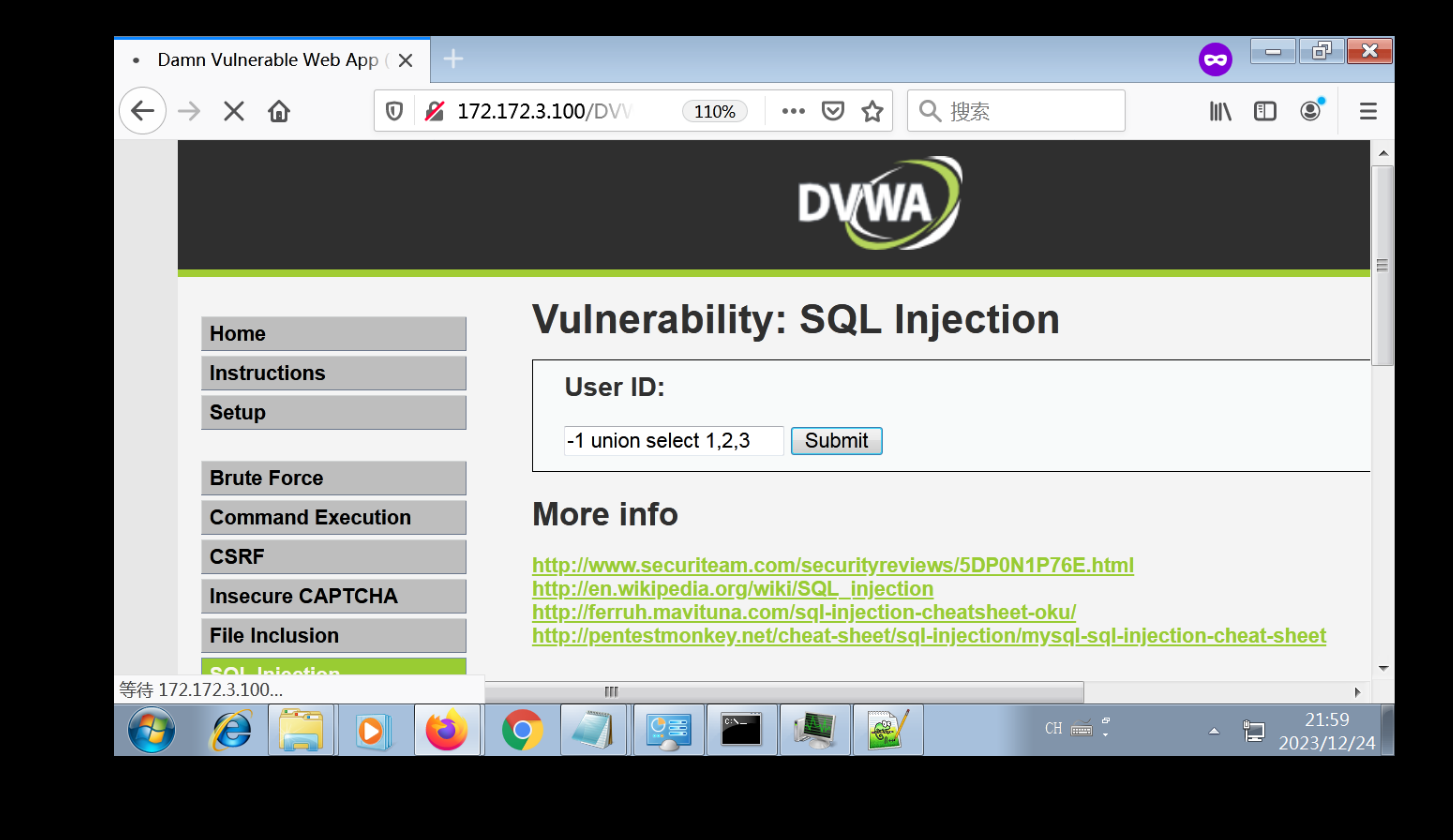

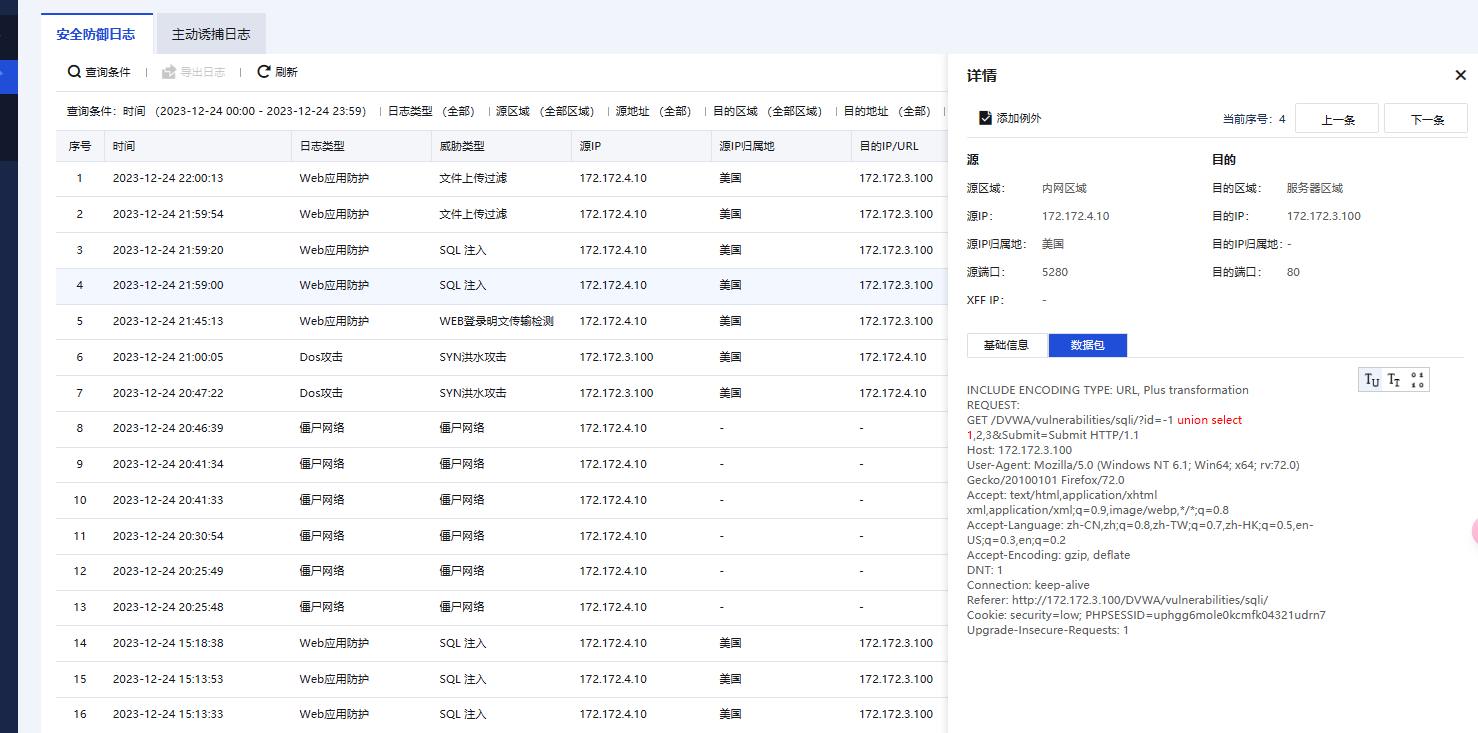

到sql注入

输入-1 union select 1,2,3,观察反应。

输入-1 union select 1,2,3

会卡住

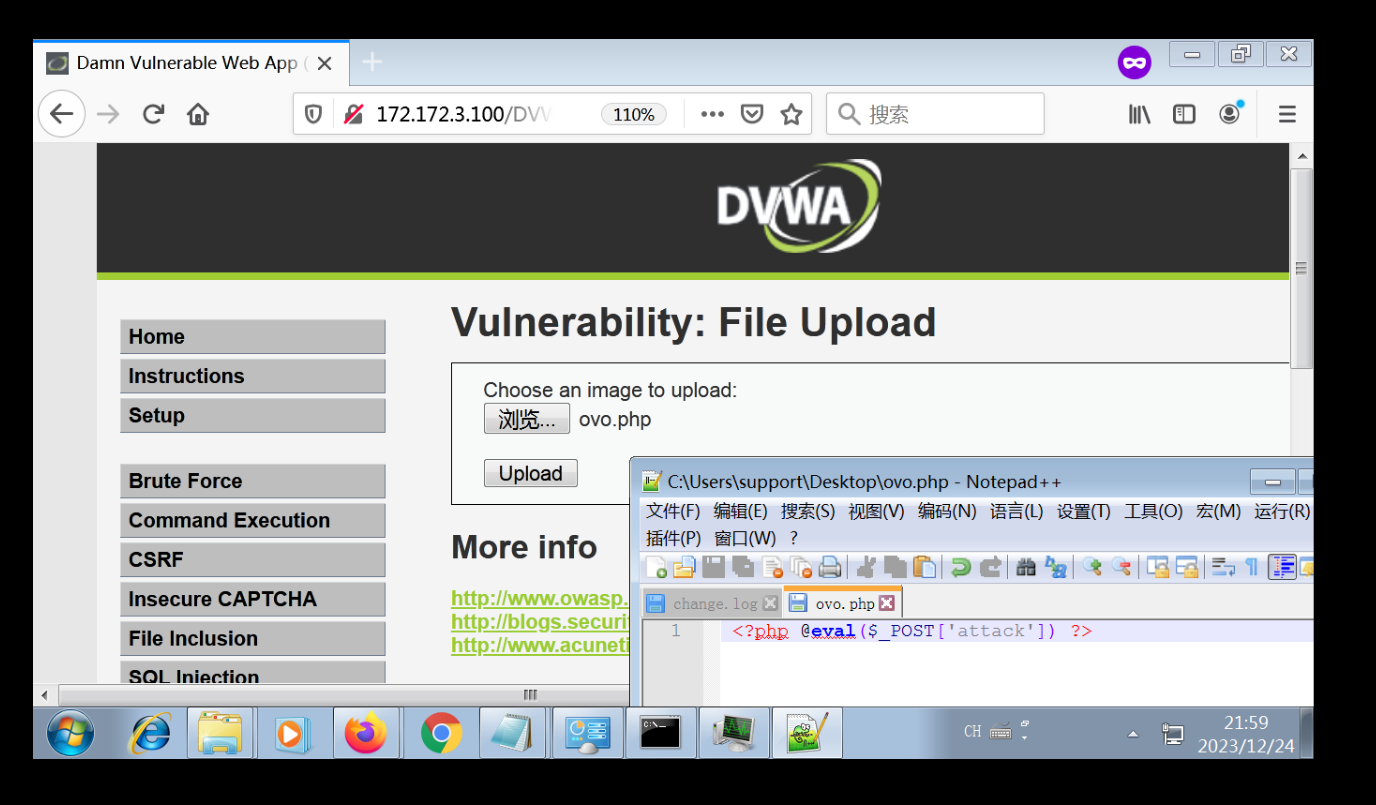

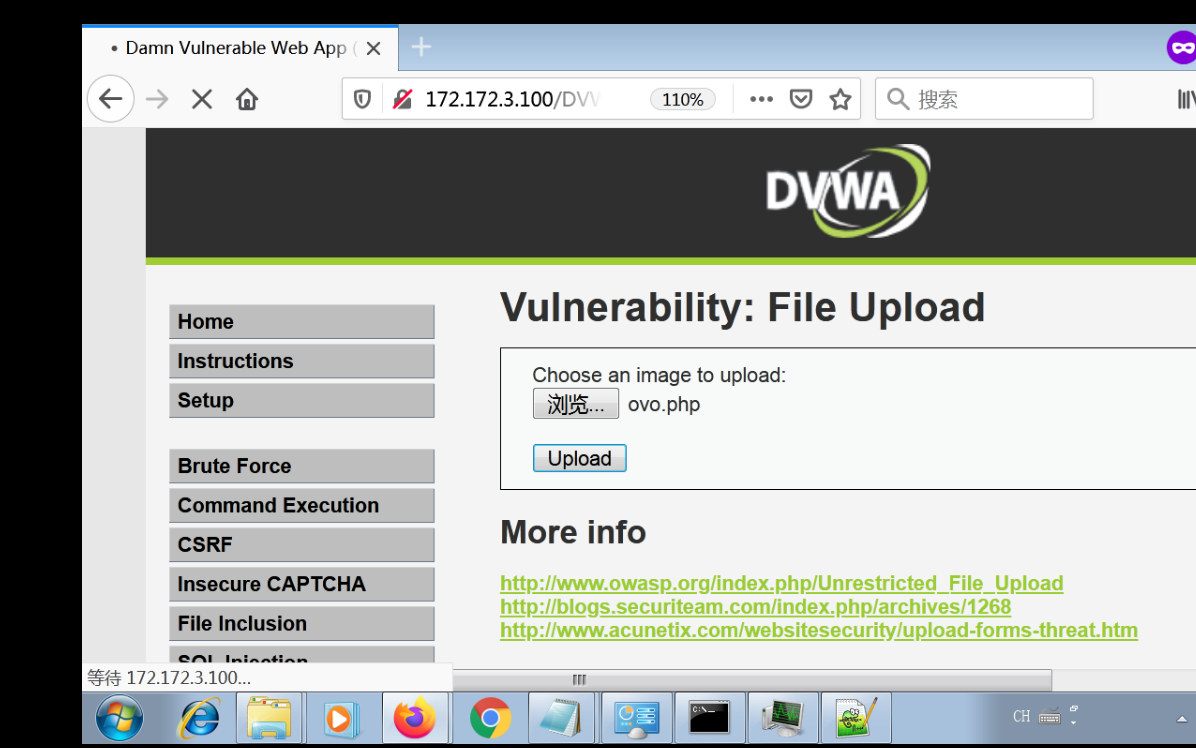

PHP远程执行木马

PHP远程执行木马测试

也会出现卡住的情况。

也会卡住

停止抓包分析

抓包结束后,分析数据包。

停止抓包

Eth1数据包

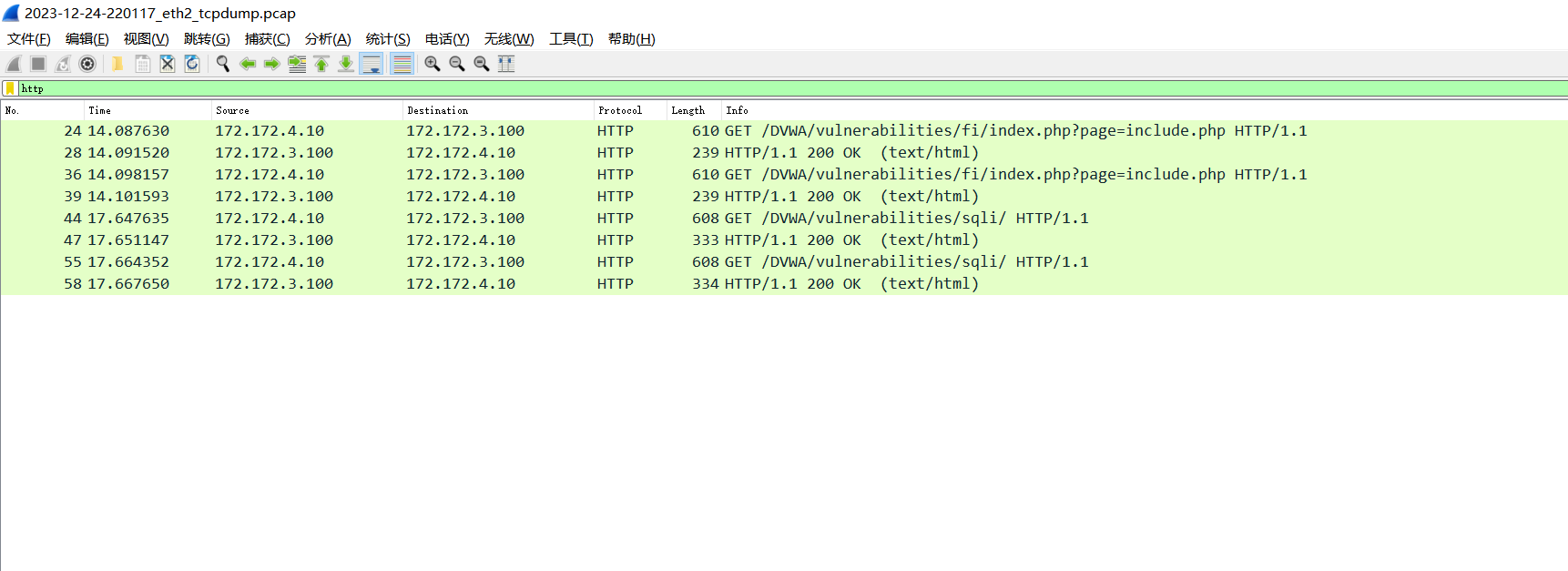

Eth2 数据包

会发现数据包没有出现,不管是php木马的还是文件上传的。

已经被AF拦截。

未发现攻击相关的数据包,被AF拦截。

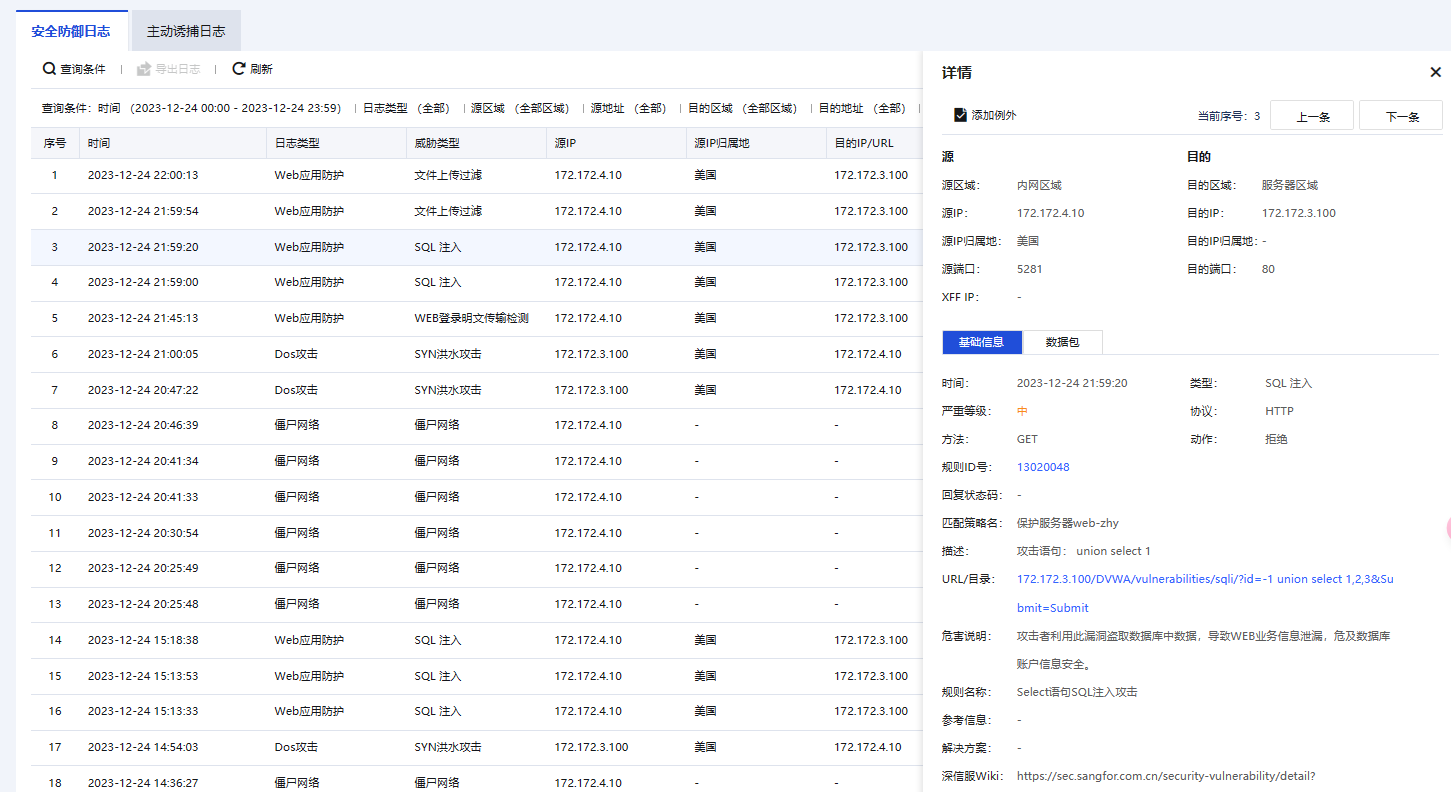

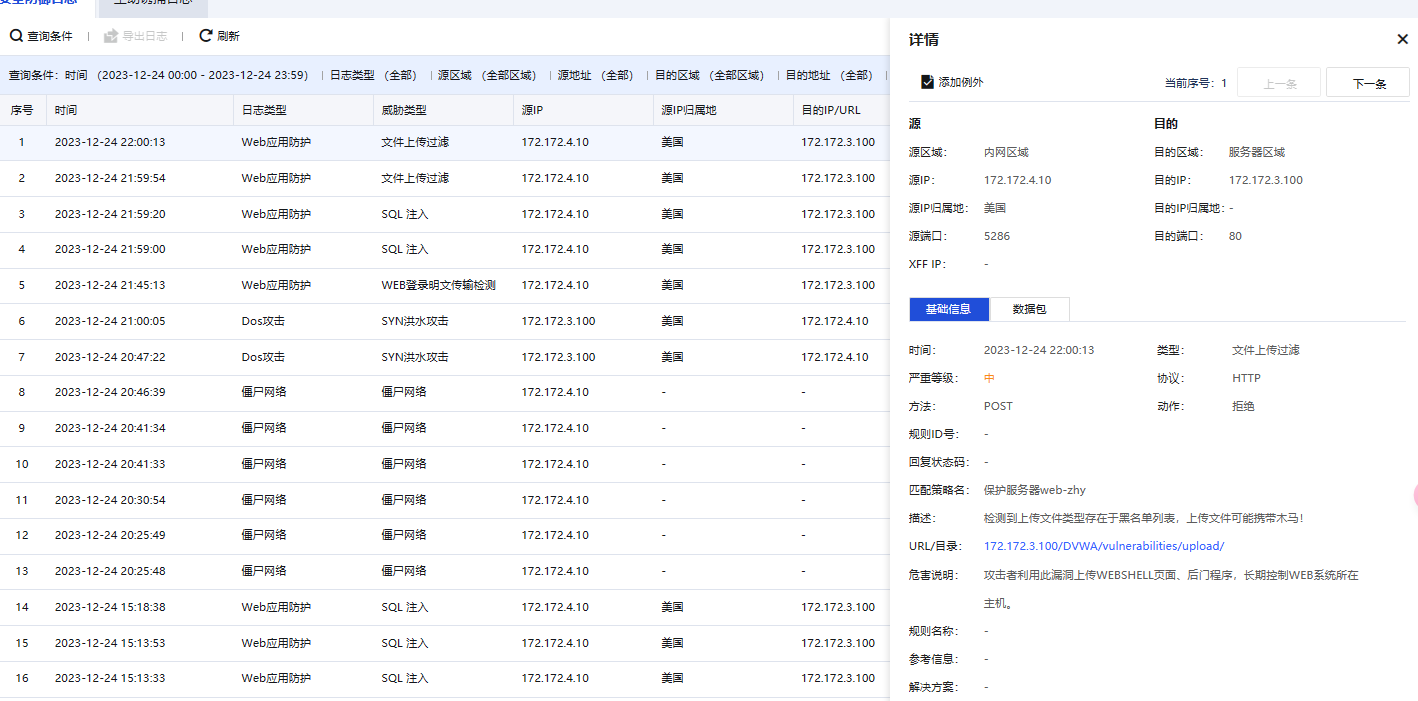

平台信息

平台显示了拦截过程和相关信息。

没检测到木马,直接显示的php意外哈哈哈哈,也可以。

okay

5、老版AF配网

有一些版本是老板的。

这里的配网:

内网:172.16.4.10/24 via 172.16.4.1

服务器:172.16.3.100/24 via 172.16.3.100

后来发现可能会有点小冲突(跟租户出口)

登录后这个样子:

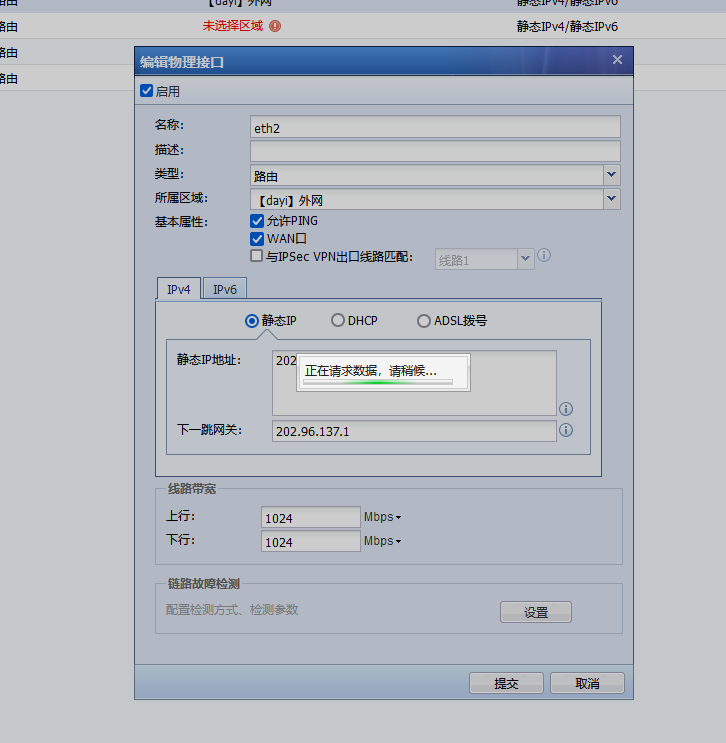

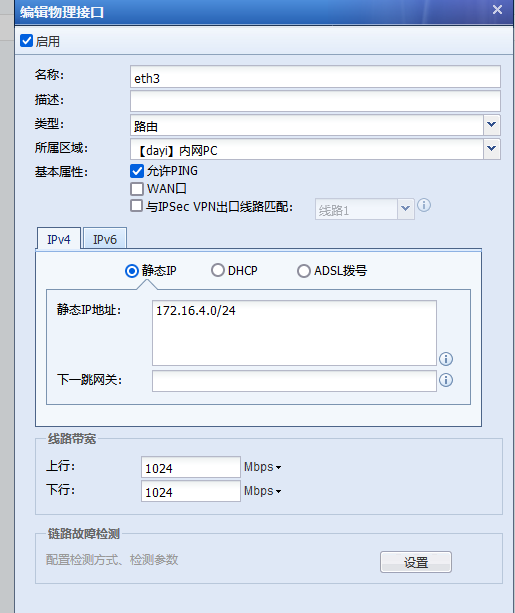

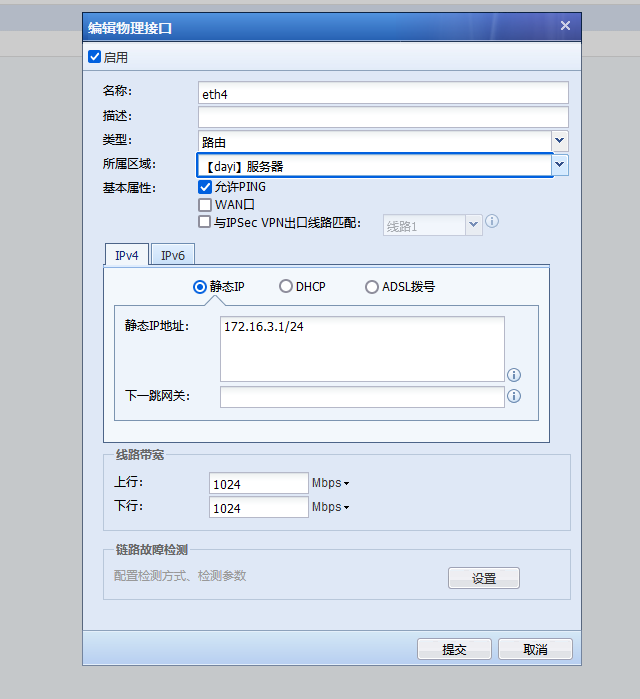

老版AF配置接口

外网:

内网:

服务器:

PC ip

172.16.4.10/24

SERVER IP

配置地址转换

这样就差不多啦,剩下跟新版AF的大同小异,都是一些功能(感觉老板AF好用)。

(才不是服务器关了上不去了。)